นักวิจัยความปลอดภัยของ ESET สังเกตเห็น Eltima ผู้สร้าง Elmedia Player ปล่อยดาวน์โหลดโปรแกรมของพวกเขาที่ติดมัลแวร์โทรจัน OSX/Proton บนเว็บไซต์ ทาง ESET จึงรีบติดต่อทาง Eltima โดยทันที และทาง Eltima ก็ให้ความร่วมเป็นอย่างดี

Timeline

- 19-10-2017 : ยืนยันการพบไฟล์ติดโทรจัน

- 19-10-2017 10:35 (EDT): Eltima ได้รับอีเมล์แจ้ง

- 19-10-2017 14:25 (EDT): Eltima รับทราบและเริ่มมาตรการแก้ไข

- 19-10-2017 15:10 (EDT): Eltima ยืนยันว่าระบบของพวกเขาปลอดภัยและเปิดให้ดาวน์โหลดไฟล์อีกครั้ง

- 20-10-2017 10:12 (EDT): Eltima ออกประกาศเกี่ยวกับเหตุการณ์ที่เกิดขึ้น

- 20-10-2017 12:15 (EDT): ทาง Eltima พาดพิงถึง Folx เกี่ยวกับมัลแวร์ Proton

วิธีทดสอบความปลอดภัยสำหรับผู้ใช้ Eltima

ทาง ESET ให้แนะนำสำหรับผู้ที่ดาวน์โหลด Eltima Player หรือ ซอฟต์แวร์ของ Folx ในช่วงวันที่ 19 ตุลาคม 2017 ก่อนเวลาบ่าย 3:15 (EDT) สำหรับตรวจสอบว่าได้ดาวน์โหลดโปรแกรมที่มีโทรจันหรือไม่ โดยการหาไฟล์ตามนี้:

- /tmp/Updater.app/

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/

- /Library/.rand/updateragent.app/

หากพบไฟล์เหล่านี้นั่นหมายความว่าคุณได้ดาวน์โหลดและติดตั้งโปรแกรมที่มีโทรจัน และ OSX/Proton อาจกำลังทำงานอยู่

จากการตรวจสอบพบว่าเว็บไซต์ของ Eltima มีไฟล์ที่มีโทรจันอยู่เวอร์ชั่นเดียว (ซึ่งตอนนี้ถูกนำออกไปแล้ว) และสำหรับคนที่อัพเดตผ่านระบบอัตโนมัติไม่ได้รัยผลกระทบแต่อย่างใด

OSX/Proton ส่งผลกระทบอย่างไรต่อระบบของเรา?

เจ้า OSX/Proton เมื่อฝังตัวอยู่ในระบบจะความสามารถขโมยข้อมูลได้ดังนี้:

- รายละเอียดของระบบปฏิบัติการ: หมายเลขซีเรี่ยลของฮาร์ดแวร์ (IOPlatformSerialNumber), ชื่อของผู้ใช้, ชื่อของโฮสต์, สถานะของระบบ, ข้อมูลเกตเวย์, เวลาและพื้นที่

- ข้อมูลของเบราว์เซอร์ที่มีภายในเครื่อง Chrome, Safari, Opera และ Firefox: ประวัติการเข้าชม, คุ้กกี้, เว็บไซต์ที่บันทึก, รายละเอียดล็อคอิน และอื่นๆ

- ที่อยู่สกุลเงินออนไลน์:

- SSH private data

- macOS keychain data

- การตั้งค่า Tunnelblick VPN

GnuPG data

- 1Password data

- รายชื่อแอปพลิเคชั่นบนเครื่อง

วิธีการกำจัด OSX/Proton ออกจากเครื่อง

ทางเดียวที่จะทำความสะอาดระบบทั้งหมดได้ก็คือ ติดตั้งระบบปฏิบัติการใหม่ หรือก็คือต้องล้างเครื่องใหม่ เนื่องจากหาก OSX/Proton ได้เข้ามาในเครื่องของคุณแล้ว ข้อมูลตามที่เรากล่าวด้านบนได้ส่งไปให้แฮกเกอร์เรียบร้อยแล้ว แล้วการที่จะเปลี่ยนทุกอย่างนั้นก็คือ ติดตั้งระบบปฏิบัติการใหม่

Supply-chain attack กลับมาโจมตี Mac

เมื่อปีที่ผ่านมา Mac Bittorrent client Transmission ถูกนำไปใช้เป็นเครื่องมือการแพร่กระจายมัลแวร์ OSX/KeRanger Ransomware และ OSX/Keydnap password stealer และแล้วในปีนี้ก็เป็น OSX/Proton

โปรแกรม Elmedia Player นั้นมียอดดาวน์โหลดสูงถึง 1 ล้านครั้ง เมื่อฤดูร้อนที่ผ่านมา

การวิเคราะห์เชิงเทคนิค

OSX/Proton เป็นมัลแวร์ที่วางขายอยู่ในตลาดมืด จากรายงานของ Sixgill ที่ออกมาเมื่อต้นปี และ Thomas Reed จาก MalwareBytes, Amit Serper จาก CyberReason และ Patrick Wardle จาก Objective-See

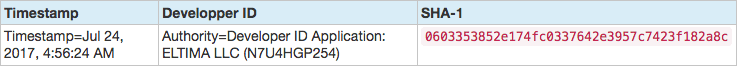

ในกรณีจะพูดถึงที่โทรจันที่ฝังอยู่ในซอฟต์แวร์ของ Eltima โดยแฮกเกอร์ใช้วิธีดัดแปลงโทนจันลงไปใน Elmedia Player โดยสามารถทำงานได้กลมกลืนมากเพราะข้อมูลตรงกับ Apple Developer ID จากตัวอย่างที่เห็นด้านล่าง

Clean application:

Trojanized application:

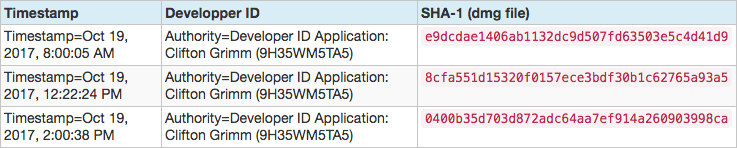

ขั้นตอนแรกก็คือการเปิดแอปพลิเคชั่นของ Elmedia Player ที่เก็บไว้ในโฟล์เดอร์ติดตั้ง:

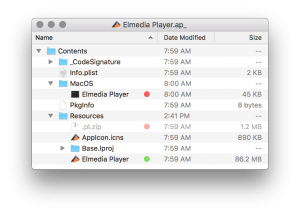

แตกไฟล์และเริ่มทำงาน OSX/Proton:

จากนั้นจะขออนุญาตเพื่อให้ OSX/Proton ทำงานได้อย่างเต็มรูปแบบ

การฝังตัว

OSX/Proton ประกันการฝังตัวด้วยการเพิ่ม LaunchAgent จากผู้ใช้เมื่อผู้ดูแลระบบกรอกรหัสผ่าน มันจะสร้างไฟล์เหล่านี้บนระบบ:

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/updateragent.app

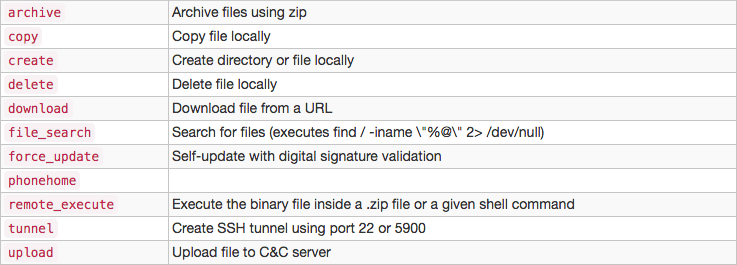

คำสั่ง

อย่างที่บอกในช่องต้น OSX/Proton นั้นสามารถขโมยข้อมูลได้ ด้วยคำสั่งเหล่านี้:

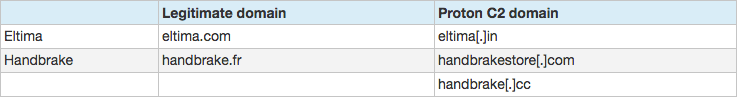

C&C Server

Proton ใช้โดเมน C&C ที่ลอกมาจากของ Eltima

IOCs

URL ที่ใช้ปล่อยแอปพลิเคชั่นดัดแปลง ณ ตอนนั้น:

- hxxps://mac[.]eltima[.]com/download/elmediaplayer.dmg

- hxxp://www.elmedia-video-player.[.]com/download/elmediaplayer.dmg

- hxxps://mac.eltima[.]com/download/downloader_mac.dmg

C&C servers

eltima[.]in / 5.196.42.123 (domain registered 2017-10-15)

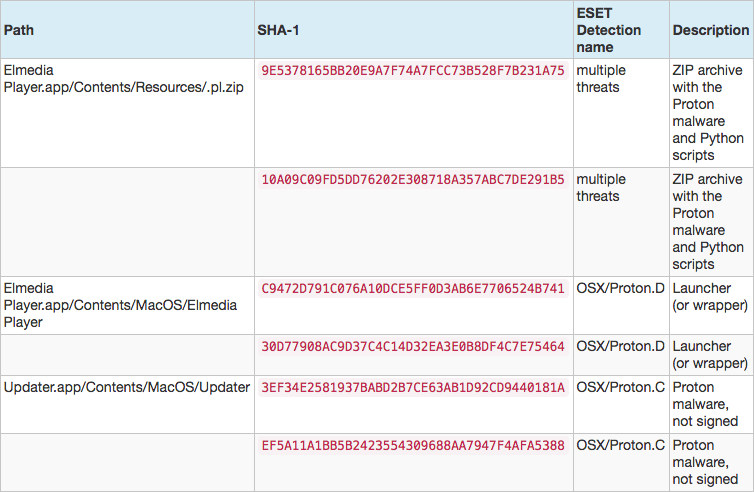

Hashes

ขอขอบคุณ Michal Malik, Anton Cherepanov, Marc-Étienne M. Léveillé, Thomas Dupuy & Alexis Dorais-Joncas สำหรับการตรวจสอบ

Source: https://www.welivesecurity.com/2017/10/20/osx-proton-supply-chain-attack-elmedia/

Translated by: Worapon H.

นักวิจัยความปลอดภัยของ ESET สังเกตเห็น Eltima ผู้สร้าง Elmedia Player ปล่อยดาวน์โหลดโปรแกรมของพวกเขาที่ติดมัลแวร์โทรจัน OSX/Proton บนเว็บไซต์ ทาง ESET จึงรีบติดต่อทาง Eltima โดยทันที และทาง Eltima ก็ให้ความร่วมเป็นอย่างดี

Timeline

วิธีทดสอบความปลอดภัยสำหรับผู้ใช้ Eltima

ทาง ESET ให้แนะนำสำหรับผู้ที่ดาวน์โหลด Eltima Player หรือ ซอฟต์แวร์ของ Folx ในช่วงวันที่ 19 ตุลาคม 2017 ก่อนเวลาบ่าย 3:15 (EDT) สำหรับตรวจสอบว่าได้ดาวน์โหลดโปรแกรมที่มีโทรจันหรือไม่ โดยการหาไฟล์ตามนี้:

หากพบไฟล์เหล่านี้นั่นหมายความว่าคุณได้ดาวน์โหลดและติดตั้งโปรแกรมที่มีโทรจัน และ OSX/Proton อาจกำลังทำงานอยู่

จากการตรวจสอบพบว่าเว็บไซต์ของ Eltima มีไฟล์ที่มีโทรจันอยู่เวอร์ชั่นเดียว (ซึ่งตอนนี้ถูกนำออกไปแล้ว) และสำหรับคนที่อัพเดตผ่านระบบอัตโนมัติไม่ได้รัยผลกระทบแต่อย่างใด

OSX/Proton ส่งผลกระทบอย่างไรต่อระบบของเรา?

เจ้า OSX/Proton เมื่อฝังตัวอยู่ในระบบจะความสามารถขโมยข้อมูลได้ดังนี้:

GnuPG data

วิธีการกำจัด OSX/Proton ออกจากเครื่อง

ทางเดียวที่จะทำความสะอาดระบบทั้งหมดได้ก็คือ ติดตั้งระบบปฏิบัติการใหม่ หรือก็คือต้องล้างเครื่องใหม่ เนื่องจากหาก OSX/Proton ได้เข้ามาในเครื่องของคุณแล้ว ข้อมูลตามที่เรากล่าวด้านบนได้ส่งไปให้แฮกเกอร์เรียบร้อยแล้ว แล้วการที่จะเปลี่ยนทุกอย่างนั้นก็คือ ติดตั้งระบบปฏิบัติการใหม่

Supply-chain attack กลับมาโจมตี Mac

เมื่อปีที่ผ่านมา Mac Bittorrent client Transmission ถูกนำไปใช้เป็นเครื่องมือการแพร่กระจายมัลแวร์ OSX/KeRanger Ransomware และ OSX/Keydnap password stealer และแล้วในปีนี้ก็เป็น OSX/Proton

โปรแกรม Elmedia Player นั้นมียอดดาวน์โหลดสูงถึง 1 ล้านครั้ง เมื่อฤดูร้อนที่ผ่านมา

การวิเคราะห์เชิงเทคนิค

OSX/Proton เป็นมัลแวร์ที่วางขายอยู่ในตลาดมืด จากรายงานของ Sixgill ที่ออกมาเมื่อต้นปี และ Thomas Reed จาก MalwareBytes, Amit Serper จาก CyberReason และ Patrick Wardle จาก Objective-See

ในกรณีจะพูดถึงที่โทรจันที่ฝังอยู่ในซอฟต์แวร์ของ Eltima โดยแฮกเกอร์ใช้วิธีดัดแปลงโทนจันลงไปใน Elmedia Player โดยสามารถทำงานได้กลมกลืนมากเพราะข้อมูลตรงกับ Apple Developer ID จากตัวอย่างที่เห็นด้านล่าง

Clean application:

Trojanized application:

ขั้นตอนแรกก็คือการเปิดแอปพลิเคชั่นของ Elmedia Player ที่เก็บไว้ในโฟล์เดอร์ติดตั้ง:

แตกไฟล์และเริ่มทำงาน OSX/Proton:

จากนั้นจะขออนุญาตเพื่อให้ OSX/Proton ทำงานได้อย่างเต็มรูปแบบ

การฝังตัว

OSX/Proton ประกันการฝังตัวด้วยการเพิ่ม LaunchAgent จากผู้ใช้เมื่อผู้ดูแลระบบกรอกรหัสผ่าน มันจะสร้างไฟล์เหล่านี้บนระบบ:

คำสั่ง

อย่างที่บอกในช่องต้น OSX/Proton นั้นสามารถขโมยข้อมูลได้ ด้วยคำสั่งเหล่านี้:

C&C Server

Proton ใช้โดเมน C&C ที่ลอกมาจากของ Eltima

IOCs

URL ที่ใช้ปล่อยแอปพลิเคชั่นดัดแปลง ณ ตอนนั้น:

C&C servers

eltima[.]in / 5.196.42.123 (domain registered 2017-10-15)

Hashes

ขอขอบคุณ Michal Malik, Anton Cherepanov, Marc-Étienne M. Léveillé, Thomas Dupuy & Alexis Dorais-Joncas สำหรับการตรวจสอบ

Source: https://www.welivesecurity.com/2017/10/20/osx-proton-supply-chain-attack-elmedia/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: