อาชญากรไซเบอร์พัฒนาวิธีการที่ซับซ้อนออกมาเพื่อเอาชนะผู้ใช้ ด้วยวิธีที่สามารถหลีกเลี่ยงสายตาของโปรแกรมรักษาความปลอดภัย และคน

ในเดือนที่ผ่านมา พวกเราสังเกตเห็นรายงานเกี่ยวกับ Registry Keys อันตรายที่สร้างโดยผู้ใช้เอง เราจึงตัดสินใจวิเคราะห์และรวบรวมข้อมูล

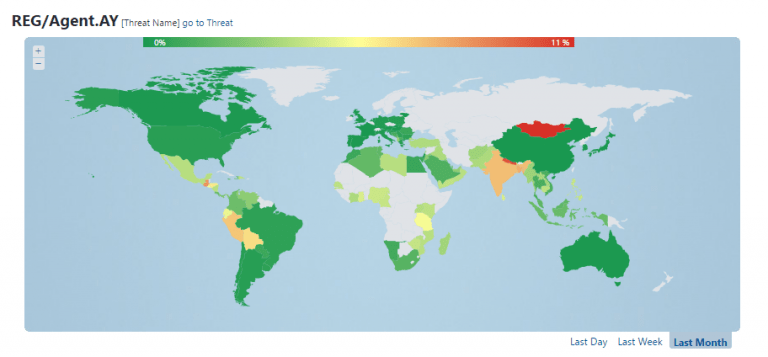

อย่างที่คุณเห็นในภาพด้านล่าง จากการตรวจจับของเราทั่วโลก พบว่าในฝั่งละตินอเมริกาเป็นเป้าหมายหลักของการโจมตี

การวิเคราะห์

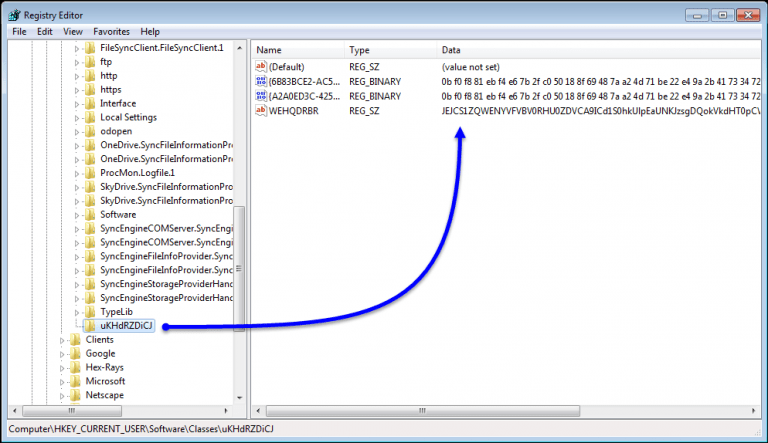

การโจมตีใช้ช่องทางอีเมล์ที่แนบไฟล์ JavaScript ที่เปลี่ยนแปลง entry ใน Windows registry เป็นชื่อมั่วๆ และกำหนดค่าเป็น base64 encrypted code อย่างที่เหห็นได้ในภาพด้านล่าง

จากการถอดรหัส registry เราได้รับ exit code ของ PowerShell ซึ่งเป็นภาษาที่ใข้ได้เฉพาะบนแพลตฟอร์ม Windows เพื่อใช้บริหารจัดการระบบ

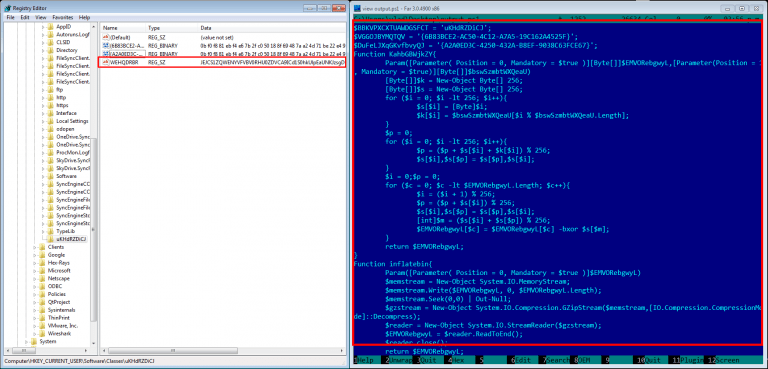

ภาพด้านล่างเป็นส่วนหนึ่งของโค้ด ที่พยายามจะโหลดสคริปต์ลงบนหน่วยความจำและบรรจุโค้ดใหม่ลงไป:

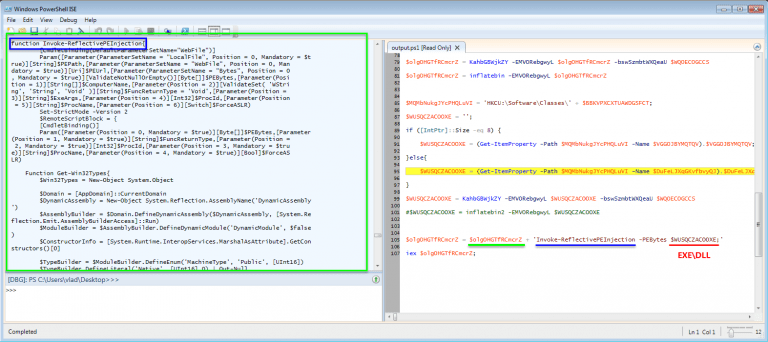

ในภาพต่อมาด้านซ้ายจะเป็นสคริปต์ที่เป็ฯแบบ real-time ซึ่งจะทำให้ไฟล์ไม่ถูกเขียนลงบนดิสก์

ฟังก์ชั่น Invoke-ReflectivePEInjection เป็นคำสั่งเพื่อบรรจุโค้ดลงใน PowerShell วิธีบางครั้งอาจเรียกว่า Reflective Injection ซึ่งเกี่ยวกับการบรรจุไฟล์ DLL หรือ EXE ลงบน Process เพื่อหลีกเลี่ยงเครื่องมือตรวจสอบ

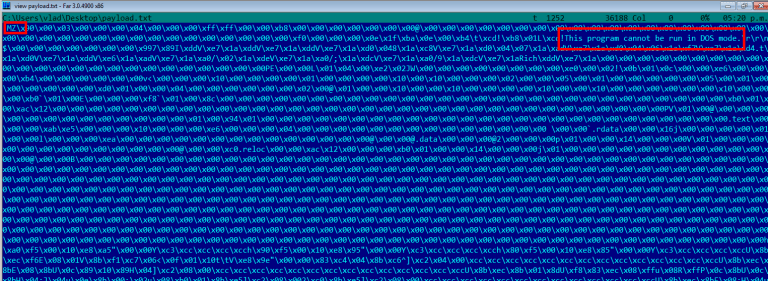

ณ ตอนนี้เราจะเห็นโค้ดอันตรายที่ซ่อนอยู่ในหน่วยความจำตามรูปด้านล่าง:

ESET สามารถตรวจจับได้ในชื่อ Win32/TrojanDownloader.Wauchos มักถูกใช้ในการแพร่กระจาย Ransomware และอย่างที่คาดเอาไว้ก็คือโทรจันตัวนี้มีแพร่กระจายอยู่ในพื้นที่เดียวกันกับ Registry Keys อันตรายนี้

อาชญากรไซเบอร์สร้างแผนการเพื่อแพร่กระจาย JavaScript เพื่อสร้าง Registry Keys ที่มีสคริปต์ PowerShell เพื่อฝังโทรจันลงบนระบบ

วิธีการนี้แฮกเกอร์สามารถใช้เพื่อดำเนินกิจกรรมได้หลากหลาย และผู้ใช้สามารถติดได้เพียงเปิดไฟล์ที่แนบมากับอีเมล์

Author: Diego Perez

Source: https://www.welivesecurity.com/2017/05/15/malicious-registry-keys-reflective-injection/

Translated by: Worapon H.

อาชญากรไซเบอร์พัฒนาวิธีการที่ซับซ้อนออกมาเพื่อเอาชนะผู้ใช้ ด้วยวิธีที่สามารถหลีกเลี่ยงสายตาของโปรแกรมรักษาความปลอดภัย และคน

ในเดือนที่ผ่านมา พวกเราสังเกตเห็นรายงานเกี่ยวกับ Registry Keys อันตรายที่สร้างโดยผู้ใช้เอง เราจึงตัดสินใจวิเคราะห์และรวบรวมข้อมูล

อย่างที่คุณเห็นในภาพด้านล่าง จากการตรวจจับของเราทั่วโลก พบว่าในฝั่งละตินอเมริกาเป็นเป้าหมายหลักของการโจมตี

การวิเคราะห์

การโจมตีใช้ช่องทางอีเมล์ที่แนบไฟล์ JavaScript ที่เปลี่ยนแปลง entry ใน Windows registry เป็นชื่อมั่วๆ และกำหนดค่าเป็น base64 encrypted code อย่างที่เหห็นได้ในภาพด้านล่าง

จากการถอดรหัส registry เราได้รับ exit code ของ PowerShell ซึ่งเป็นภาษาที่ใข้ได้เฉพาะบนแพลตฟอร์ม Windows เพื่อใช้บริหารจัดการระบบ

ภาพด้านล่างเป็นส่วนหนึ่งของโค้ด ที่พยายามจะโหลดสคริปต์ลงบนหน่วยความจำและบรรจุโค้ดใหม่ลงไป:

ในภาพต่อมาด้านซ้ายจะเป็นสคริปต์ที่เป็ฯแบบ real-time ซึ่งจะทำให้ไฟล์ไม่ถูกเขียนลงบนดิสก์

ฟังก์ชั่น Invoke-ReflectivePEInjection เป็นคำสั่งเพื่อบรรจุโค้ดลงใน PowerShell วิธีบางครั้งอาจเรียกว่า Reflective Injection ซึ่งเกี่ยวกับการบรรจุไฟล์ DLL หรือ EXE ลงบน Process เพื่อหลีกเลี่ยงเครื่องมือตรวจสอบ

ณ ตอนนี้เราจะเห็นโค้ดอันตรายที่ซ่อนอยู่ในหน่วยความจำตามรูปด้านล่าง:

ESET สามารถตรวจจับได้ในชื่อ Win32/TrojanDownloader.Wauchos มักถูกใช้ในการแพร่กระจาย Ransomware และอย่างที่คาดเอาไว้ก็คือโทรจันตัวนี้มีแพร่กระจายอยู่ในพื้นที่เดียวกันกับ Registry Keys อันตรายนี้

อาชญากรไซเบอร์สร้างแผนการเพื่อแพร่กระจาย JavaScript เพื่อสร้าง Registry Keys ที่มีสคริปต์ PowerShell เพื่อฝังโทรจันลงบนระบบ

วิธีการนี้แฮกเกอร์สามารถใช้เพื่อดำเนินกิจกรรมได้หลากหลาย และผู้ใช้สามารถติดได้เพียงเปิดไฟล์ที่แนบมากับอีเมล์

Author: Diego Perez

Source: https://www.welivesecurity.com/2017/05/15/malicious-registry-keys-reflective-injection/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: