Introduction

กลุ่มแฮกเกอร์ Sednit หรือในอีกหลายชื่ออย่าง APT28, Fancy Bear และ Sofacy กลุ่ม Sednit ก่อตั้งขึ้นตั้งแต่ปี 2004 โดยมีจุดประสงค์หลักเพื่อขโมยข้อมูลจากเป้าหมาย เมื่อเดือนตุลาคมที่ผ่านมาทาง ESET เขียนบทวิเคราะห์เกี่ยวกับกลุ่มแฮกเกอร์ Sednit ในบทความ En Route with Sednit

เดือนที่ผ่านมา Sednit กลับเข้ามาในกระแสอีกครั้ง เพื่อแทรกแซงการเลือกตั้งของฝรั่งเศส โดยเฉพาะผู้สมัครเบอร์หนึ่ง Emmanuel Macron ซึ่งได้รับ Phishing Email ที่ตั้งชื่อว่า Trump’s Attack on Syria English.docx

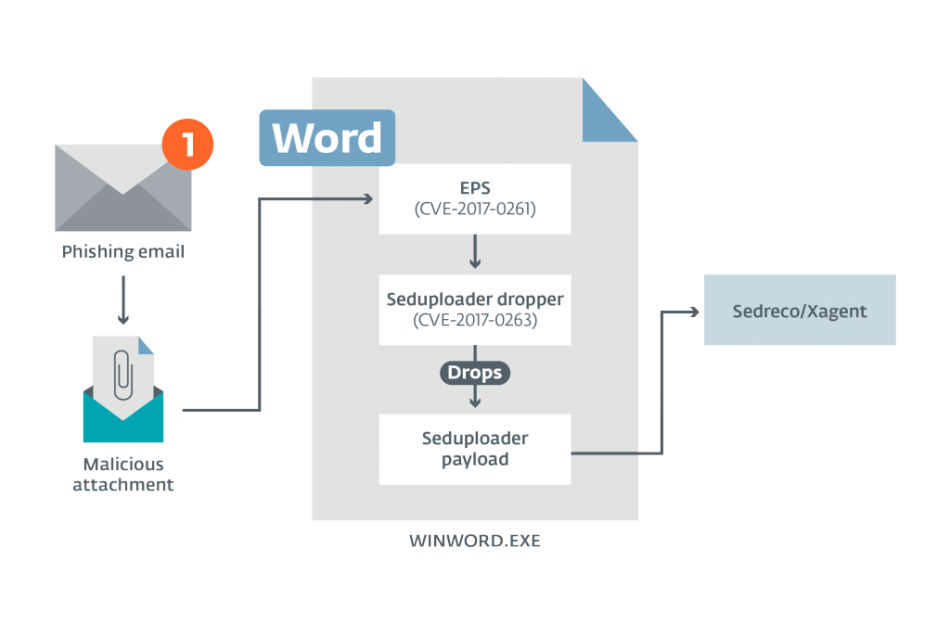

ในเอกสารดังกล่าวซ่อนเครื่องมือสอดแนมของ Sednit เอาไว้ ชื่อว่า Seduploader ซึ่งทาง Sednit ใช้ช่องโหว่จากสองช่องทางคือ 1. ช่องโหว่ของโค้ดรีโมตใน Microsoft Word (CVE-2017-0262) และ 2. การเพิ่มสิทธิใน Windows (CVE-2017-0263) ทาง ESET ได้รายงานช่องโหว่นี้ให้กับ Microsoft เรียบร้อยแล้ว และหากใครทำการอัพเดตระบบปฏิบัติการก็จะได้รับการปิดช่องโหว่เช่นกัน

จากไฟล์ Word (.docx) กลายเป็น Seduploader

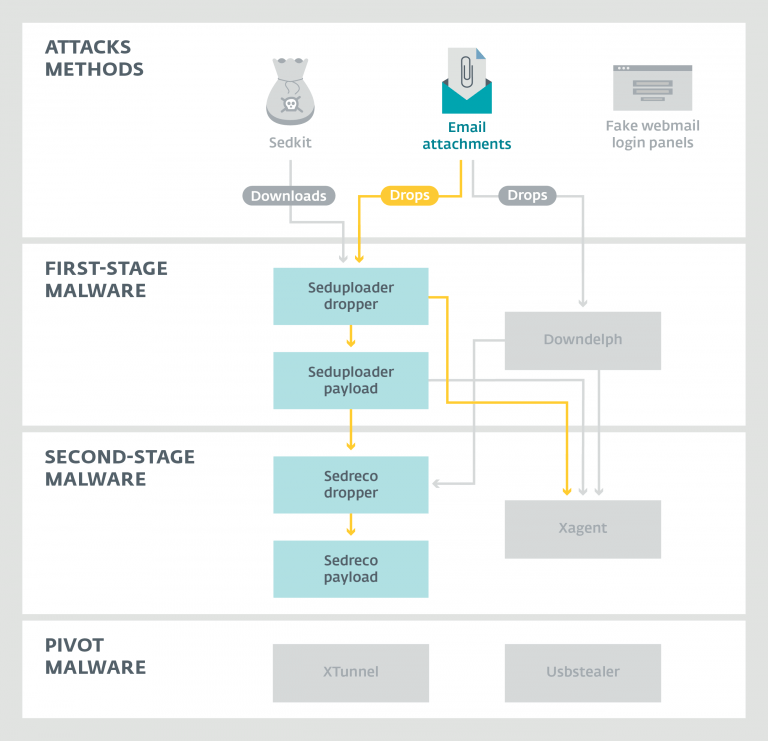

ภาพด้านล่างนี้จะแสดงวิธีการโจมตีของ Sednit: โดยใช้ Phishing Email หรืออีเมล์ปลอมพร้อมแนบไฟล์ที่มีมัลแวร์ฝังอยู่เอาไว้

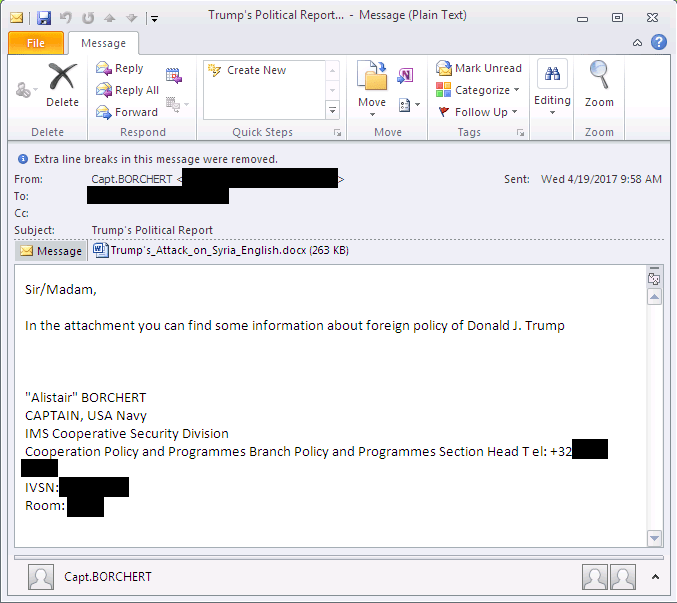

นี่เป็นหน้าตาของอีเมล์ปลอม Trump’s attack on Syria

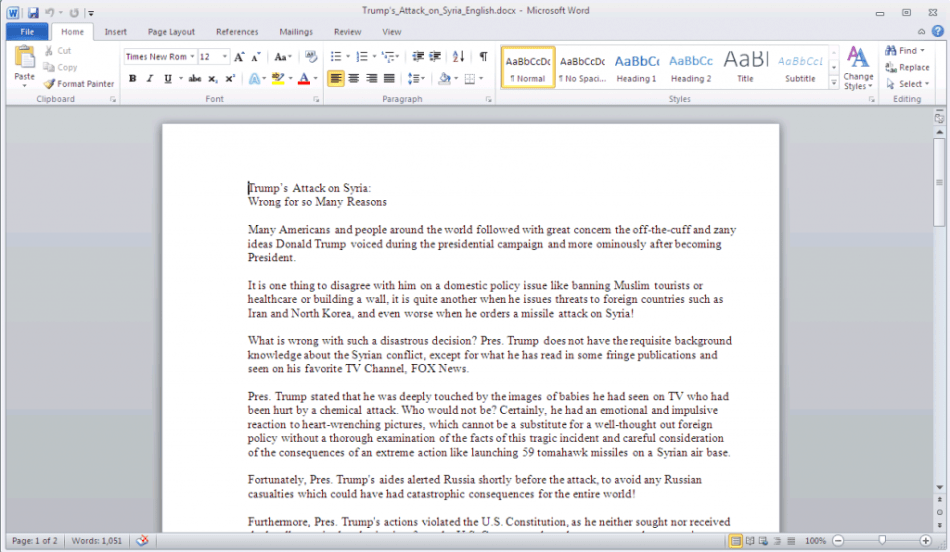

ข้อมูลภายในไฟล์ Microsoft Word เป็นของบทความ “Trump’s Attack on Syria: Wrong for so many reasons” ที่ทาง The California Courier ตีพิมพ์ในวันที่ 12 เมษายน 2017

เอกสารปลอมนี้บรรจุตัวเจาะช่องโหว่ 2 ตัว เพื่อทำให้สามารถติดตั้ง Seduploader ได้

Sednit ใช้ทั้ง 2 ช่องโหว่นี้มาเป็นเวลา 2 ปีแล้ว ตามที่ปรากฏในภาพด้านล่าง

Summary

จากเหตุการณ์นี้ทำให้เรารู้ได้ว่าทาง Sednit ไม่ได้หยุดเคลื่อนไหว และยังคงใช้วิธีการแบบเดิมอยู่ แค่เพียงเพิ่มเครื่องมือลงไป

แพลตฟอร์มที่ได้รับผลกระทบจากช่องโหว่ CVE-2017-0262 และ CVE-2017-0263

CVE-2017-0262

- Microsoft Office 2010 Service Pack 2 (32-bit editions)

- Microsoft Office 2010 Service Pack 2 (64-bit editions)

- Microsoft Office 2013 Service Pack 1 (32-bit editions)

- Microsoft Office 2013 Service Pack 1 (64-bit editions)

- Microsoft Office 2013 RT Service Pack 1

- Microsoft Office 2016 (32-bit edition)

- Microsoft Office 2016 (64-bit edition)

ทาง Microsoft แนะนำให้ผู้ใช้ทำตามคำแนะนำ ADV170005 เพื่อใช้ตัวกรองช่องโหว่ EPS

CVE-2017-0263

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows 8.1 for 32-bit systems

- Windows 8.1 for x64-based systems

- Windows Server 2012 R2

- Windows RT 8.1

- Windows Server 2012 R2 (Server Core installation)

- Windows 10 for 32-bit Systems

- Windows 10 for x64-based Systems

- Windows 10 Version 1511 for x64-based Systems

- Windows 10 Version 1511 for 32-bit Systems

- Windows Server 2016

- Windows 10 Version 1607 for 32-bit Systems

- Windows 10 Version 1607 for x64-based Systems

- Windows Server 2016 (Server Core installation)

- Windows 10 Version 1703 for 32-bit Systems

- Windows 10 Version 1703 for x64-based Systems

- Windows Server 2008 for Itanium-Based Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2<

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

IoCs

หาได้บน Github ของ ESET

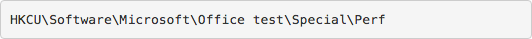

Mutex

Registry Key

Author: ESET RESEARCH

Source: https://www.welivesecurity.com/2017/05/09/sednit-adds-two-zero-day-exploits-using-trumps-attack-syria-decoy/

Translated by: Worapon H.

Introduction

กลุ่มแฮกเกอร์ Sednit หรือในอีกหลายชื่ออย่าง APT28, Fancy Bear และ Sofacy กลุ่ม Sednit ก่อตั้งขึ้นตั้งแต่ปี 2004 โดยมีจุดประสงค์หลักเพื่อขโมยข้อมูลจากเป้าหมาย เมื่อเดือนตุลาคมที่ผ่านมาทาง ESET เขียนบทวิเคราะห์เกี่ยวกับกลุ่มแฮกเกอร์ Sednit ในบทความ En Route with Sednit

เดือนที่ผ่านมา Sednit กลับเข้ามาในกระแสอีกครั้ง เพื่อแทรกแซงการเลือกตั้งของฝรั่งเศส โดยเฉพาะผู้สมัครเบอร์หนึ่ง Emmanuel Macron ซึ่งได้รับ Phishing Email ที่ตั้งชื่อว่า Trump’s Attack on Syria English.docx

ในเอกสารดังกล่าวซ่อนเครื่องมือสอดแนมของ Sednit เอาไว้ ชื่อว่า Seduploader ซึ่งทาง Sednit ใช้ช่องโหว่จากสองช่องทางคือ 1. ช่องโหว่ของโค้ดรีโมตใน Microsoft Word (CVE-2017-0262) และ 2. การเพิ่มสิทธิใน Windows (CVE-2017-0263) ทาง ESET ได้รายงานช่องโหว่นี้ให้กับ Microsoft เรียบร้อยแล้ว และหากใครทำการอัพเดตระบบปฏิบัติการก็จะได้รับการปิดช่องโหว่เช่นกัน

จากไฟล์ Word (.docx) กลายเป็น Seduploader

ภาพด้านล่างนี้จะแสดงวิธีการโจมตีของ Sednit: โดยใช้ Phishing Email หรืออีเมล์ปลอมพร้อมแนบไฟล์ที่มีมัลแวร์ฝังอยู่เอาไว้

นี่เป็นหน้าตาของอีเมล์ปลอม Trump’s attack on Syria

ข้อมูลภายในไฟล์ Microsoft Word เป็นของบทความ “Trump’s Attack on Syria: Wrong for so many reasons” ที่ทาง The California Courier ตีพิมพ์ในวันที่ 12 เมษายน 2017

เอกสารปลอมนี้บรรจุตัวเจาะช่องโหว่ 2 ตัว เพื่อทำให้สามารถติดตั้ง Seduploader ได้

Sednit ใช้ทั้ง 2 ช่องโหว่นี้มาเป็นเวลา 2 ปีแล้ว ตามที่ปรากฏในภาพด้านล่าง

Summary

จากเหตุการณ์นี้ทำให้เรารู้ได้ว่าทาง Sednit ไม่ได้หยุดเคลื่อนไหว และยังคงใช้วิธีการแบบเดิมอยู่ แค่เพียงเพิ่มเครื่องมือลงไป

แพลตฟอร์มที่ได้รับผลกระทบจากช่องโหว่ CVE-2017-0262 และ CVE-2017-0263

CVE-2017-0262

ทาง Microsoft แนะนำให้ผู้ใช้ทำตามคำแนะนำ ADV170005 เพื่อใช้ตัวกรองช่องโหว่ EPS

CVE-2017-0263

IoCs

หาได้บน Github ของ ESET

Mutex

Registry Key

Author: ESET RESEARCH

Source: https://www.welivesecurity.com/2017/05/09/sednit-adds-two-zero-day-exploits-using-trumps-attack-syria-decoy/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: