หนึ่งปีที่ผ่านมา เราเตือนเกี่ยวกับการแพร่กระจายของ Remtasu และไม่มีวี่แววจะลดลง พวกเราตรวจพบหลากหลายสายพันธุ์ของภัยคุกคามนี้ที่กำลังระบาดอยู่

Win32/Remtasu.Y เป็นสายพันธุ์พื้นฐานใน ละติน อเมริกา ส่วนมากอยู่ใน โคลัมเบีย แต่ก็มีอยู่ในตุรกี ประเทศไทย และประเทศอื่นๆ แผนการล่าสุดเป็นการควบรวมกับเครื่องมือใน Facebook จุดประสงค์เพื่อที่จะขโมยรหัสผ่าน Facebook

การเปลี่ยนแปลงของวิศวกรรมโซเชียล

ท้ายปีที่ผ่านมา เป็นไปได้ไม่ยากที่เราจะเจอแผนการเหล่านี้ที่ร่วมมือกับสิ่งที่มีอยู่แล้วอย่าง DIAN Avainca และ Falabella ในไฟล์ที่แนบมากับอีเมล์ ซึ่งอีเมล์ผูกกับบัญชีหรือใบเสร็จต่างๆที่มีข้อมูลของเหยื่อ และปกปิดตัวเองจนเหมือนเป็นอีเมล์ที่มาจาก Microsoft

แม้ว่ารูปแบบนี้นั้นยังคงหลงเหลืออยู่ พวกเราวิศวกรรมทางโซเชี่ยลแบบใหม่ที่ไม่อยู่ในข่าย เช่น Facebook และผู้ใช้มากมายที่มีความปรารถนาที่จะใช้โซเชียลมีเดียนี้

แม้ว่าไฟล์เหล่านี้จะมาจากแหล่งเดียวกับที่ผู้พบเจอในปีที่ผ่านมา แต่การแพร่กระจายได้เปลี่ยนไป โดยผ่านเว็บไซต์ดาวน์โหลดโดยตรงแทน หากผู้ใช้ดาวน์โหลดมาแล้วเปิดใช้มันข้อมูลของผู้ใช้ก็จะถูกเข้าถึงโดยทันที

ความหลากหลายของสายพันธุ์

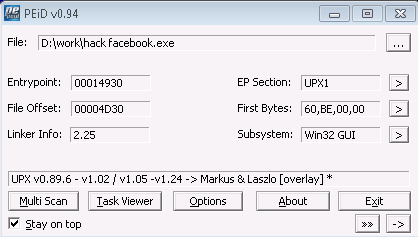

ตัวอย่างหนึ่งที่ห้องวิจัย ESET พบก็คือ UPX Compression ที่ทางห้องวิจัยรู้วิธีการทำงานมันเป็นอย่างดี

ถ้าหากไฟล์ถูกแยกออกมา เราจะสามารถเห็นการทำงานของมันในโค้ดอันตราย ซึ่งให้ให้เราสามารถรู้ขอบเขตของการทำงานของภัยคุกคามนี้ได้

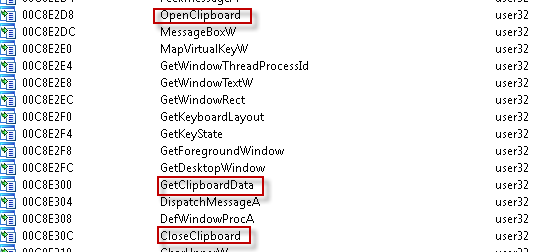

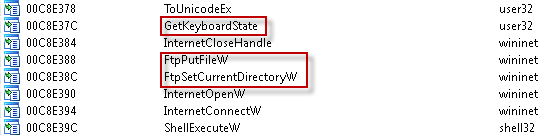

ยกตัวอย่างนี่เป็นหลากหลายชนิดของภัยนี้ที่ทำหน้าที่เปิดและเก็บรวบรวมข้อมูลในส่วนคลิปบอร์ดของผู้ใช้ และยิ่งนานเท่าไหร่ที่เราใช้ข้อมูลนี้โค้ดอันตรายพวกนี้ก็ยิ่งเก็บข้อมูลการใช้งานคีย์บอร์ดของคุณและขโมยข้อมูลของคุณ ที่ส่งไปยังเซอฟเวอร์ FTP ได้อย่างที่สามารถพบได้ในบันทึกขาเข้า

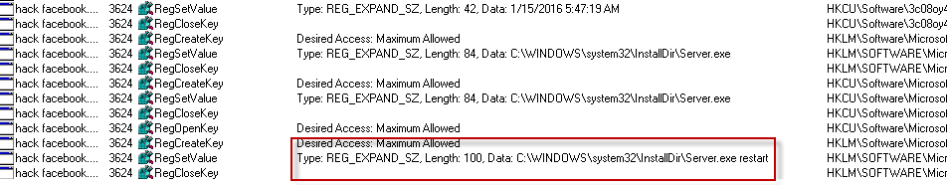

อย่างที่พวกเรารู้กันอยู่ ภัยคุกความรูปแบบนี้ จะพยายามฝังตัวอยู่เครื่องของคุณให้นานที่สุด แม้ว่าเหยื่อจะทำการเริ่มต้นระบบใหม่หรือพยายามที่จะตรวจจับมันในขณะที่ทำงานอยู่

ในกรณีนี้ ไวรัสตัวนี้ทำการสร้างร่างเหมือนของตัวเอง และซ่อนอยู่ในโฟรเดอร์ของระบบปฏิบัติการ หรือ system32 โฟลโดอร์ โดยเฉพาะโฟลเดอร์ที่ชื่อ InstallDir ที่ซ่อนอยู่ในไฟล์ระบบ ทำให้อยากต่อผู้ที่ใช้ที่จะเข้าถึง

ตัวก๊อปปี้ของโค้ดอันตรายนี้ใช้ชื่อที่ทำให้ผู้ใช้สับสน ถึงแม้พวกเขาจะหาข้อมูลมาอย่างดีก็ตาม แตกต่างจากตัวอย่างก่อนหน้าที่ชื่อไฟล์นั้นเหมือนของระบบ เช่น csrss.exe แต่ในกรณีนี้ชื่ค่อนข้างเหมือนไฟล์ทั่วไปซึ่งทำให้ผู้ใช้สงสัยว่าเป็นโปรเซสที่ถูกต้องหรือโปรเซสอันตราย

Win32/Remtasu in 2016

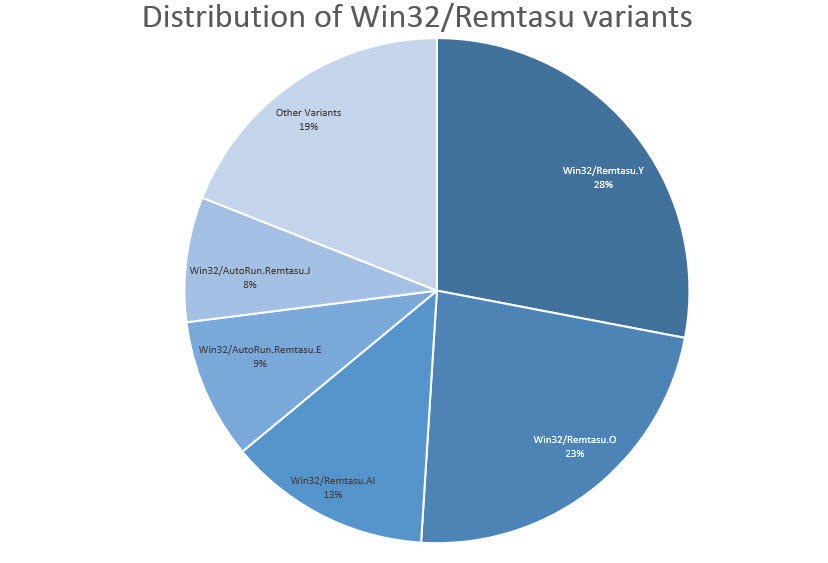

สัปดาห์แรกของปี 2016 เราเป็นพยานการค้นพบ 24 สายพันธุ์ของโค้ดอันตรายที่กำลังแพร่ระบาด ซึ่งเจ้า Win32/Remtasu.Y เป็นมีจำนวนมากกว่า 1 ใน 4 จากที่เราค้นพบ ตามมาติดๆด้วยสายพันธุ์ Win32/Remtasu.O ที่ 23% นี่หมายความว่าเกือบครึ่งของไวรัสมาจากสองสายพันธุ์ในตระกูลเดียวกัน

จากข้อมูลที่ได้มา เราสามารถพูดได้ว่า 65% ของ Win32/Remtasu ถูกพบในเหล่าผู้ใช้ในประเทศโคลัมเบีย และในขณะที่ประเทศไทยครองตำแหน่งอันดับสองที่ 6% แต่สายพันธุ์ Win32/AutoRun.Remtasu.E ที่ต่างจากกรณีที่ อเมริกาใต้ และที่สามที่สี่คือ Mexico และ Peru ที่ 3% และ 4% ตามลำดับ

เราควรจดบันทึกไว้บ้างถึงแม้เราจะมีซอฟท์แวร์ความภัยช่วยตรวจสอบค้นหาสิ่งอันตรายเหล่านี้ที่พยายามจะฝังตัวเองลงบนคอมพิวเตอร์ของคุณ ระวังตัวเสมอว่าคุณกำลังทำอะไร และจงนำการป้องกันที่มารับมือกับภัยคุกคามเหล่านี้

จากส่วนของเรา ห้องวิจัย ESET กำลังวิเคราะห์ไวรัสแบบนี้และอีกหลายๆรูปแบบเพื่อให้คุณรู้อยู่เสมอเกี่ยวกับบุคลิกและพฤติกรรมของภัยคุกคามที่เราพบเจอในพื้นที่ของเรา

หนึ่งปีที่ผ่านมา เราเตือนเกี่ยวกับการแพร่กระจายของ Remtasu และไม่มีวี่แววจะลดลง พวกเราตรวจพบหลากหลายสายพันธุ์ของภัยคุกคามนี้ที่กำลังระบาดอยู่

Win32/Remtasu.Y เป็นสายพันธุ์พื้นฐานใน ละติน อเมริกา ส่วนมากอยู่ใน โคลัมเบีย แต่ก็มีอยู่ในตุรกี ประเทศไทย และประเทศอื่นๆ แผนการล่าสุดเป็นการควบรวมกับเครื่องมือใน Facebook จุดประสงค์เพื่อที่จะขโมยรหัสผ่าน Facebook

การเปลี่ยนแปลงของวิศวกรรมโซเชียล

ท้ายปีที่ผ่านมา เป็นไปได้ไม่ยากที่เราจะเจอแผนการเหล่านี้ที่ร่วมมือกับสิ่งที่มีอยู่แล้วอย่าง DIAN Avainca และ Falabella ในไฟล์ที่แนบมากับอีเมล์ ซึ่งอีเมล์ผูกกับบัญชีหรือใบเสร็จต่างๆที่มีข้อมูลของเหยื่อ และปกปิดตัวเองจนเหมือนเป็นอีเมล์ที่มาจาก Microsoft

แม้ว่ารูปแบบนี้นั้นยังคงหลงเหลืออยู่ พวกเราวิศวกรรมทางโซเชี่ยลแบบใหม่ที่ไม่อยู่ในข่าย เช่น Facebook และผู้ใช้มากมายที่มีความปรารถนาที่จะใช้โซเชียลมีเดียนี้

แม้ว่าไฟล์เหล่านี้จะมาจากแหล่งเดียวกับที่ผู้พบเจอในปีที่ผ่านมา แต่การแพร่กระจายได้เปลี่ยนไป โดยผ่านเว็บไซต์ดาวน์โหลดโดยตรงแทน หากผู้ใช้ดาวน์โหลดมาแล้วเปิดใช้มันข้อมูลของผู้ใช้ก็จะถูกเข้าถึงโดยทันที

ความหลากหลายของสายพันธุ์

ตัวอย่างหนึ่งที่ห้องวิจัย ESET พบก็คือ UPX Compression ที่ทางห้องวิจัยรู้วิธีการทำงานมันเป็นอย่างดี

ถ้าหากไฟล์ถูกแยกออกมา เราจะสามารถเห็นการทำงานของมันในโค้ดอันตราย ซึ่งให้ให้เราสามารถรู้ขอบเขตของการทำงานของภัยคุกคามนี้ได้

ยกตัวอย่างนี่เป็นหลากหลายชนิดของภัยนี้ที่ทำหน้าที่เปิดและเก็บรวบรวมข้อมูลในส่วนคลิปบอร์ดของผู้ใช้ และยิ่งนานเท่าไหร่ที่เราใช้ข้อมูลนี้โค้ดอันตรายพวกนี้ก็ยิ่งเก็บข้อมูลการใช้งานคีย์บอร์ดของคุณและขโมยข้อมูลของคุณ ที่ส่งไปยังเซอฟเวอร์ FTP ได้อย่างที่สามารถพบได้ในบันทึกขาเข้า

อย่างที่พวกเรารู้กันอยู่ ภัยคุกความรูปแบบนี้ จะพยายามฝังตัวอยู่เครื่องของคุณให้นานที่สุด แม้ว่าเหยื่อจะทำการเริ่มต้นระบบใหม่หรือพยายามที่จะตรวจจับมันในขณะที่ทำงานอยู่

ในกรณีนี้ ไวรัสตัวนี้ทำการสร้างร่างเหมือนของตัวเอง และซ่อนอยู่ในโฟรเดอร์ของระบบปฏิบัติการ หรือ system32 โฟลโดอร์ โดยเฉพาะโฟลเดอร์ที่ชื่อ InstallDir ที่ซ่อนอยู่ในไฟล์ระบบ ทำให้อยากต่อผู้ที่ใช้ที่จะเข้าถึง

ตัวก๊อปปี้ของโค้ดอันตรายนี้ใช้ชื่อที่ทำให้ผู้ใช้สับสน ถึงแม้พวกเขาจะหาข้อมูลมาอย่างดีก็ตาม แตกต่างจากตัวอย่างก่อนหน้าที่ชื่อไฟล์นั้นเหมือนของระบบ เช่น csrss.exe แต่ในกรณีนี้ชื่ค่อนข้างเหมือนไฟล์ทั่วไปซึ่งทำให้ผู้ใช้สงสัยว่าเป็นโปรเซสที่ถูกต้องหรือโปรเซสอันตราย

Win32/Remtasu in 2016

สัปดาห์แรกของปี 2016 เราเป็นพยานการค้นพบ 24 สายพันธุ์ของโค้ดอันตรายที่กำลังแพร่ระบาด ซึ่งเจ้า Win32/Remtasu.Y เป็นมีจำนวนมากกว่า 1 ใน 4 จากที่เราค้นพบ ตามมาติดๆด้วยสายพันธุ์ Win32/Remtasu.O ที่ 23% นี่หมายความว่าเกือบครึ่งของไวรัสมาจากสองสายพันธุ์ในตระกูลเดียวกัน

จากข้อมูลที่ได้มา เราสามารถพูดได้ว่า 65% ของ Win32/Remtasu ถูกพบในเหล่าผู้ใช้ในประเทศโคลัมเบีย และในขณะที่ประเทศไทยครองตำแหน่งอันดับสองที่ 6% แต่สายพันธุ์ Win32/AutoRun.Remtasu.E ที่ต่างจากกรณีที่ อเมริกาใต้ และที่สามที่สี่คือ Mexico และ Peru ที่ 3% และ 4% ตามลำดับ

เราควรจดบันทึกไว้บ้างถึงแม้เราจะมีซอฟท์แวร์ความภัยช่วยตรวจสอบค้นหาสิ่งอันตรายเหล่านี้ที่พยายามจะฝังตัวเองลงบนคอมพิวเตอร์ของคุณ ระวังตัวเสมอว่าคุณกำลังทำอะไร และจงนำการป้องกันที่มารับมือกับภัยคุกคามเหล่านี้

จากส่วนของเรา ห้องวิจัย ESET กำลังวิเคราะห์ไวรัสแบบนี้และอีกหลายๆรูปแบบเพื่อให้คุณรู้อยู่เสมอเกี่ยวกับบุคลิกและพฤติกรรมของภัยคุกคามที่เราพบเจอในพื้นที่ของเรา

แบ่งปันสิ่งนี้: