นักวิจัยความปลอดภัยของ ESET พบแผนการแพร่กระจาย DanaBot ในประเทศฝั่งยุโรป

เร็วๆนี้ พวกเราพบการมาของกิจกรรมของ DanaBot โทรจันธุรกรรม มัลแวร์ตัวนี้แรกเริ่มพบในประเทศออสเตรเลีย และโปแลนด์ และกำลังขยายไปยังอีกหลายพื้นที่ อย่าง อิตาลี เยอรมนี ออสเตรีย และยูเครน

DanaBot คืออะไร?

DanaBot เป็นโทรจันธุรกรรม ปรากฏตัวครั้งแรกในเดือนพฤษภาคม 2018 ในรูปแบบของอีเมลโจมตีผู้ใช้ในออสเตรเลีย โทรจันตัวนี้ใช้ภาษา Delphi มีโครงสร้างหลายชั้น ด้วยฟังก์ชั่นที่หลากหลายและสามารถติดตั้งปลั๊กอินได้

แผนการล่าสุด

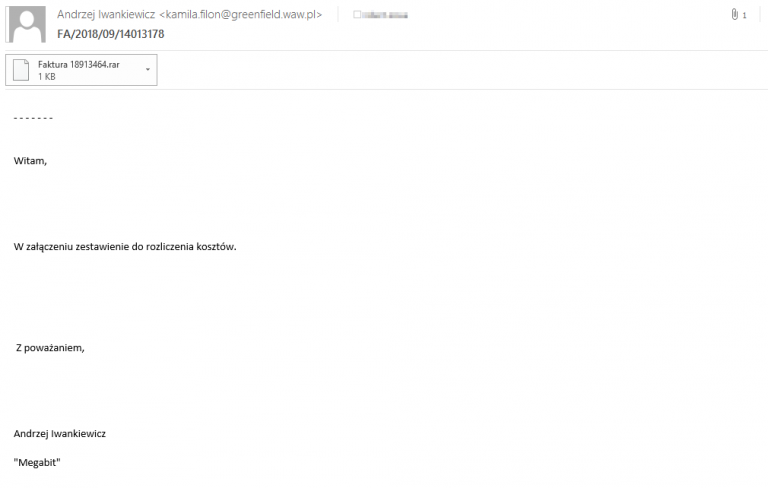

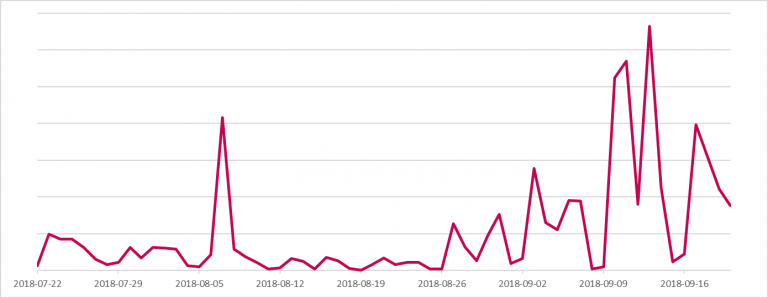

หลังจากแผนการแรกในออสเตรเลียสองสัปดาห์ เราตรวจพบแผนการเดียวกันในประเทศโปแลนด์ พร้อมจำนวนที่มากกว่าที่เคย โดยแฮกเกอร์ใช้อีเมลที่สวมหัวข้อว่าเป็น Invoice (ใบแจ้งหนี้) จากองค์กรหลากหลายชื่อ ตามตัวอย่างภาพด้านล่าง พร้อมกับสคริปต์ PowerShell และ VBS หรือที่รู้จักกันในชื่อว่า Brushloader

ในช่วงต้นเดือนกันยายน นักวิจัยของ ESET แผนการเล็กๆหลายแผนการในอิตาลี เยอรมนี และออสเตรีย ที่มีความคล้ายคลึงกับที่เกิดในประเทศโปแลนด์ หลังจากนั้นในวันที่ 8 กันยายน 2018 ESET พบแผนการ DanaBot ในประเทศยูเครน โดยทางเราแนะรายชื่อซอฟต์แวร์และเว็บไซต์ในแผนการไว้ในช่วงท้ายของบทความ

Plug-in เสริม

DanaBot สามารถติดตั้ง Plug-in เพื่อเพิ่มฟังก์ชั่นตามความต้องการของแฮกเกอร์ได้ รายชื่อต่อไปนี้จะเป็น Plug-in ที่อยู่ในแผนการเมื่อเดือนพฤษภาคม 2018 ที่ออสเตรเลีย

- VNC plug-in — เชื่อมต่อคอมพิวเตอร์เหยื่อและควบคุมด้วยระบบรีโมต

- Sniffer plug-in — ใส่สคริปต์อันตรายลงในเบราวเซอร์ของเหยื่อ ที่จะทำงานเมื่อเปิดเว็บไซต์ทำธุรกรรม

- Stealer plug-in — ลักลอบเก็บข้อมูลรหัสผ่านจากแอปพลิเคชั่น (browsers, FTP clients, VPN clients, chat และ email programs, poker programs etc.)

- TOR plug-in — ติดตั้ง TOR proxy และเปิดให้เชื่อมต่อกับเว็บไซต์ .onion

จากงานวิจัยพบว่าแฮกเกอร์ได้ปรับใช้ DanaBot ให้เหมาะสำหรับแต่ละแผนการ ในเดือนสิงหาคม 2018 แฮกเกอร์ใช้ TOR plug-in เพื่ออัพเดตรายชื่อเซิร์ฟเวอร์ C&C จากโดเมน y7zmcwurl6nphcve.onion ซึ่งอาจถูกนำไปใช้ในการดักจับการติดต่อสื่อสาร

สรุป

DanaBot ยังคงมีการพัฒนาเครื่องมือต่อเนื่อง โดยเน้นขยายพื้นที่การโจมตีเป็นประเทศฝั่งยุโรป เพิ่มโอกาสในการเข้าถึงตัวผู้ใช้มากขึ้น

Note: ผลิตภัณฑ์ของ ESET สามารถตรวจจับ DanaBot และ Plug-in ได้ทั้งหมด

Targeted software

Software targeted in all European campaigns

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Software targeted in Ukrainian campaign

On September 8, 2018, DanaBot started targeting the following corporate banking software and remote access tools:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Targeted domains

Note that wildcard characters are used in the configuration, so this list only contains portals which can be reliably identified.

Targeted Italian domains

- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.it

Targeted German domains

- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.de

Targeted Austrian domains

- sparkasse.at

- raiffeisen*.at

- bawagpsk.com

Targeted Ukrainian domains

Domains added on September 14, 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.ua

Domains added on September 17, 2018:

- online.pumb.ua

- creditdnepr.dp.ua

Targeted webmails

- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.it

Targeted cryptocurrency wallets

*\wallet.dat*

*\default_wallet*

Indicators of Compromise (IoCs)

Servers used by DanaBot

Note that “Active” stands for serving malicious content as of September 20, 2018.

|

Server

|

Status

|

|

45.77.51.69

|

Active

|

|

45.77.54.180

|

Active

|

|

45.77.231.138

|

Active

|

|

45.77.96.198

|

Active

|

|

178.209.51.227

|

Active

|

|

37.235.53.232

|

Active

|

|

149.154.157.220

|

Active

|

|

95.179.151.252

|

Active

|

|

95.216.148.25

|

Inactive

|

|

95.216.171.131

|

Inactive

|

|

159.69.113.47

|

Inactive

|

|

159.69.83.214

|

Inactive

|

|

159.69.115.225

|

Inactive

|

|

176.119.1.102

|

Inactive

|

|

176.119.1.103

|

Active

|

|

176.119.1.104

|

Active

|

|

176.119.1.109

|

Inactive

|

|

176.119.1.110

|

Active

|

|

176.119.1.111

|

Active

|

|

176.119.1.112

|

Active

|

|

176.119.1.114

|

Inactive

|

|

176.119.1.116

|

Active

|

|

176.119.1.117

|

Inactive

|

|

104.238.174.105

|

Active

|

|

144.202.61.204

|

Active

|

|

149.154.152.64

|

Active

|

Example hashes

Note that new builds of the main components are released every ~15 minutes, so hashes may not be the latest available.

|

Component

|

SHA1

|

Detection

|

|

Infection vector in Europe

|

782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE

|

VBS/TrojanDownloader.Agent.PYC

|

|

Infection vector in Ukraine

|

79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8

|

JS/TrojanDropper.Agent.NPQ

|

|

Dropper

|

70F9F030BA20E219CF0C92CAEC9CB56596F21D50

|

Win32/TrojanDropper.Danabot.I

|

|

Downloader

|

AB0182423DB78212194EE773D812A5F8523D9FFD

|

Win32/TrojanDownloader.Danabot.I

|

|

Main module (x86)

|

EA3651668F5D14A2F5CECC0071CEB85AD775872C

|

Win32/Spy.Danabot.F

|

|

Main module (x64)

|

47DC9803B9F6D58CF06BDB49139C7CEE037655FE

|

Win64/Spy.Danabot.C

|

Plug-ins

|

RDP

|

C31B02882F5B8A9526496B06B66A5789EBD476BE

|

Win32/Spy.Danabot.H

|

|

Stealer (x86)

|

3F893854EC2907AA45A48FEDD32EE92671C80E8D

|

Win32/Spy.Danabot.C

|

|

Stealer (x64)

|

B93455B1D7A8C57F68A83F893A4B12796B1E636C

|

Win64/Spy.Danabot.E

|

|

Sniffer

|

DBFD8553C66275694FC4B32F9DF16ADEA74145E6

|

Win32/Spy.Danabot.B

|

|

VNC

|

EBB1507138E28A451945CEE1D18AEDF96B5E1BB2

|

Win32/Spy.Danabot.D

|

|

TOR

|

73A5B0BEE8C9FB4703A206608ED277A06AA1E384

|

Win32/Spy.Danabot.G

|

Author: ESET Research

Source: https://www.welivesecurity.com/2018/09/21/danabot-targeting-europe-adds-new-features/

Translated by: Worapon H.

นักวิจัยความปลอดภัยของ ESET พบแผนการแพร่กระจาย DanaBot ในประเทศฝั่งยุโรป

เร็วๆนี้ พวกเราพบการมาของกิจกรรมของ DanaBot โทรจันธุรกรรม มัลแวร์ตัวนี้แรกเริ่มพบในประเทศออสเตรเลีย และโปแลนด์ และกำลังขยายไปยังอีกหลายพื้นที่ อย่าง อิตาลี เยอรมนี ออสเตรีย และยูเครน

DanaBot คืออะไร?

DanaBot เป็นโทรจันธุรกรรม ปรากฏตัวครั้งแรกในเดือนพฤษภาคม 2018 ในรูปแบบของอีเมลโจมตีผู้ใช้ในออสเตรเลีย โทรจันตัวนี้ใช้ภาษา Delphi มีโครงสร้างหลายชั้น ด้วยฟังก์ชั่นที่หลากหลายและสามารถติดตั้งปลั๊กอินได้

แผนการล่าสุด

หลังจากแผนการแรกในออสเตรเลียสองสัปดาห์ เราตรวจพบแผนการเดียวกันในประเทศโปแลนด์ พร้อมจำนวนที่มากกว่าที่เคย โดยแฮกเกอร์ใช้อีเมลที่สวมหัวข้อว่าเป็น Invoice (ใบแจ้งหนี้) จากองค์กรหลากหลายชื่อ ตามตัวอย่างภาพด้านล่าง พร้อมกับสคริปต์ PowerShell และ VBS หรือที่รู้จักกันในชื่อว่า Brushloader

ในช่วงต้นเดือนกันยายน นักวิจัยของ ESET แผนการเล็กๆหลายแผนการในอิตาลี เยอรมนี และออสเตรีย ที่มีความคล้ายคลึงกับที่เกิดในประเทศโปแลนด์ หลังจากนั้นในวันที่ 8 กันยายน 2018 ESET พบแผนการ DanaBot ในประเทศยูเครน โดยทางเราแนะรายชื่อซอฟต์แวร์และเว็บไซต์ในแผนการไว้ในช่วงท้ายของบทความ

Plug-in เสริม

DanaBot สามารถติดตั้ง Plug-in เพื่อเพิ่มฟังก์ชั่นตามความต้องการของแฮกเกอร์ได้ รายชื่อต่อไปนี้จะเป็น Plug-in ที่อยู่ในแผนการเมื่อเดือนพฤษภาคม 2018 ที่ออสเตรเลีย

จากงานวิจัยพบว่าแฮกเกอร์ได้ปรับใช้ DanaBot ให้เหมาะสำหรับแต่ละแผนการ ในเดือนสิงหาคม 2018 แฮกเกอร์ใช้ TOR plug-in เพื่ออัพเดตรายชื่อเซิร์ฟเวอร์ C&C จากโดเมน y7zmcwurl6nphcve.onion ซึ่งอาจถูกนำไปใช้ในการดักจับการติดต่อสื่อสาร

สรุป

DanaBot ยังคงมีการพัฒนาเครื่องมือต่อเนื่อง โดยเน้นขยายพื้นที่การโจมตีเป็นประเทศฝั่งยุโรป เพิ่มโอกาสในการเข้าถึงตัวผู้ใช้มากขึ้น

Note: ผลิตภัณฑ์ของ ESET สามารถตรวจจับ DanaBot และ Plug-in ได้ทั้งหมด

Targeted software

Software targeted in all European campaigns

*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*

Software targeted in Ukrainian campaign

On September 8, 2018, DanaBot started targeting the following corporate banking software and remote access tools:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*

Targeted domains

Note that wildcard characters are used in the configuration, so this list only contains portals which can be reliably identified.

Targeted Italian domains

Targeted German domains

Targeted Austrian domains

Targeted Ukrainian domains

Domains added on September 14, 2018:

Domains added on September 17, 2018:

Targeted webmails

Targeted cryptocurrency wallets

*\wallet.dat*

*\default_wallet*

Indicators of Compromise (IoCs)

Servers used by DanaBot

Note that “Active” stands for serving malicious content as of September 20, 2018.

Example hashes

Note that new builds of the main components are released every ~15 minutes, so hashes may not be the latest available.

Plug-ins

Author: ESET Research

Source: https://www.welivesecurity.com/2018/09/21/danabot-targeting-europe-adds-new-features/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: