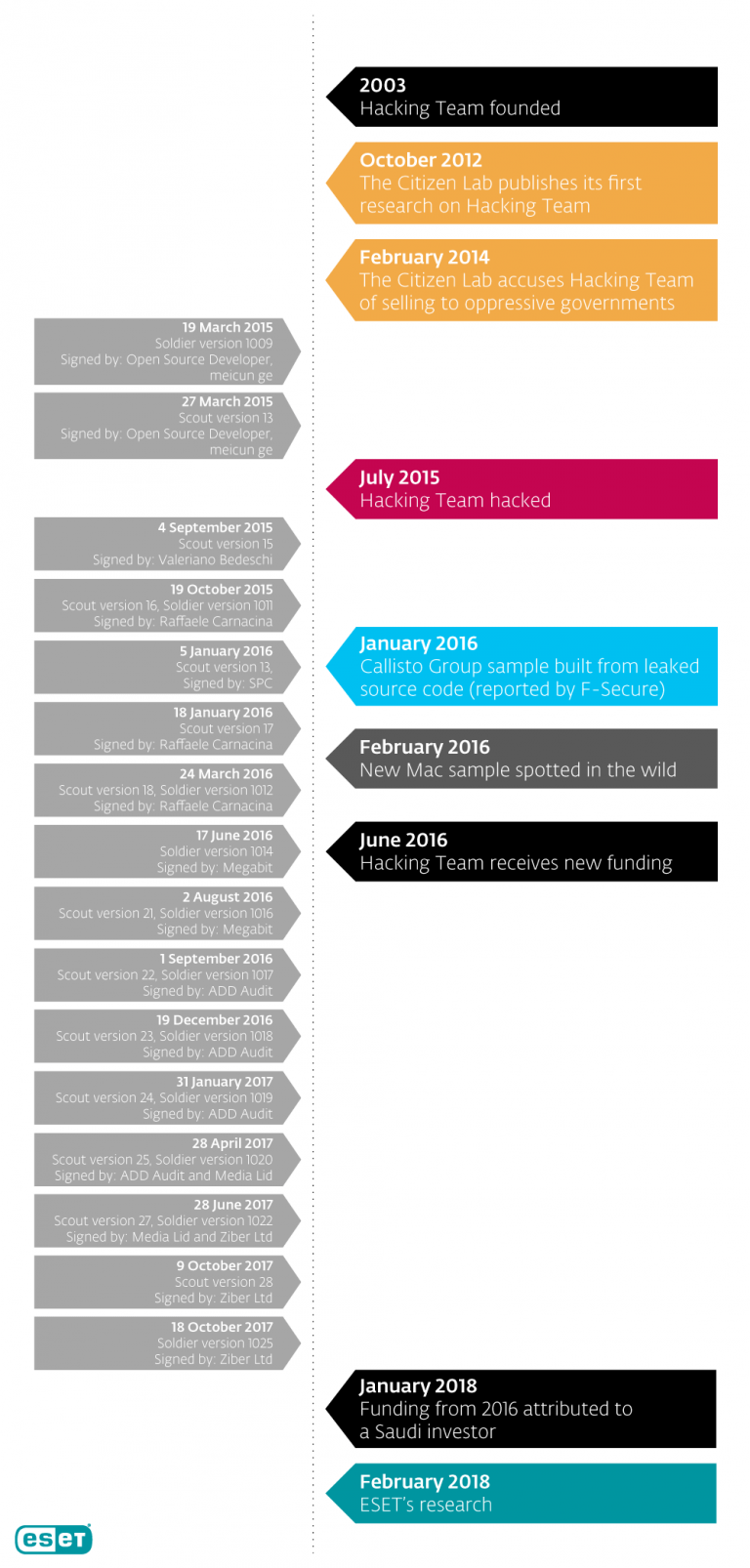

ตั้งแต่พบทีมแฮกเกอร์ที่ขายสปายแวร์ให้กับรัฐบาลและหน่วยงานในหลายประเทศในปี 2003 สินค้าหลักก็คือ Remote Control System (RCS) ที่มาพร้อมกับความสามารถในการแตกไฟล์ลงบนอุปกรณ์ ดักจับอีเมล์และข้อความ สั่งเปิดเว็บแคมและไมโครโฟน

แต่เหตุการณ์เปลี่ยนไปเมื่อ ในเดือนกรกฎาคม 2015 กลุ่มแฮกเกอร์นี้โดนแฮกด้วยเครื่องมือที่ใกล้เคียงกับที่พวกเขาขาย โดยสูญเสียข้อมูลขนาด 400 Gb ที่ประกอบไปด้วย รายชื่อลูกค้า การติดต่อสื่อสารภายในองค์กร และ Source Code ของโปรแกรมสปายแวร์ ข้อมูลทั้งหมดถูกปล่อยลงบนโลกออนไลน์ ทำให้แฮกเกอร์กลุ่มนี้ต้องหยุดการทำงาน RCS ทั้งหมด

สปายแวร์ยังคงอยู่

จากข้อมูลของ Citizen Lab ที่ทำการติดตามกลุ่มแฮกเกอร์มาอย่างยาวนาน — ได้ให้ข้อมูลที่มีค่าที่นำไปสู่การค้นพบว่าสปายแวร์ยังคงถูกใช้งานอยู่

ในงานวิจัยต่อมาได้พบตัวอย่างของสปายแวร์ที่ถูกสร้างขึ้นมาหลังจากเหตุการณ์แฮกเมื่อปี 2015 และพบว่ารูปแบบของโค้ดโปรแกรมเหมือนได้รับการดัดแปลงมาจาก Source Code ที่หลุดออกมาบนโลกออนไลน์

จากการรวบรวมข้อมูลตัวอย่างตั้งแต่เดือนกันยายน 2015 ถึงตุลาคม 2017 และข้อมูลจาก ESET telemetry เราลงความเห็นกันว่าเป็นสปายแวร์ตัวเดียวกัน และเมื่อการวิเคราะห์ออกมาก็พาเรากลับไปหา กลุ่มแฮกเกอร์กลุ่มหนึ่งที่กำลังพยายามสร้างสปายแวร์ขึ้นมาจาก Source Code ที่หลุดออกมา และใช้ฟีเจอร์ VMProtect เพื่อให้สามารถหลีกเลี่ยงการตรวจจับได้ดียิ่งขึ้น

จากข้อมูลที่ได้มาทำให้เราค่อนข้างมั่นใจว่า มีกลุ่มแฮกเกอร์ใหม่ที่นำ Source Code จากกลุ่มแฮกเกอร์ที่โดนแฮก มาดัดแปลงและใช้งาน ณ ตอนนี้เราพบสปายแวร์ของทีมแฮกเกอร์ใหม่ใน 14 ประเทศ แต่เราไม่สามารถบอกประเทศได้

Author: Filip Kafka

Source: https://www.welivesecurity.com/2018/03/09/new-traces-hacking-team-wild/

Translated by: Worapon H.

ตั้งแต่พบทีมแฮกเกอร์ที่ขายสปายแวร์ให้กับรัฐบาลและหน่วยงานในหลายประเทศในปี 2003 สินค้าหลักก็คือ Remote Control System (RCS) ที่มาพร้อมกับความสามารถในการแตกไฟล์ลงบนอุปกรณ์ ดักจับอีเมล์และข้อความ สั่งเปิดเว็บแคมและไมโครโฟน

แต่เหตุการณ์เปลี่ยนไปเมื่อ ในเดือนกรกฎาคม 2015 กลุ่มแฮกเกอร์นี้โดนแฮกด้วยเครื่องมือที่ใกล้เคียงกับที่พวกเขาขาย โดยสูญเสียข้อมูลขนาด 400 Gb ที่ประกอบไปด้วย รายชื่อลูกค้า การติดต่อสื่อสารภายในองค์กร และ Source Code ของโปรแกรมสปายแวร์ ข้อมูลทั้งหมดถูกปล่อยลงบนโลกออนไลน์ ทำให้แฮกเกอร์กลุ่มนี้ต้องหยุดการทำงาน RCS ทั้งหมด

สปายแวร์ยังคงอยู่

จากข้อมูลของ Citizen Lab ที่ทำการติดตามกลุ่มแฮกเกอร์มาอย่างยาวนาน — ได้ให้ข้อมูลที่มีค่าที่นำไปสู่การค้นพบว่าสปายแวร์ยังคงถูกใช้งานอยู่

ในงานวิจัยต่อมาได้พบตัวอย่างของสปายแวร์ที่ถูกสร้างขึ้นมาหลังจากเหตุการณ์แฮกเมื่อปี 2015 และพบว่ารูปแบบของโค้ดโปรแกรมเหมือนได้รับการดัดแปลงมาจาก Source Code ที่หลุดออกมาบนโลกออนไลน์

จากการรวบรวมข้อมูลตัวอย่างตั้งแต่เดือนกันยายน 2015 ถึงตุลาคม 2017 และข้อมูลจาก ESET telemetry เราลงความเห็นกันว่าเป็นสปายแวร์ตัวเดียวกัน และเมื่อการวิเคราะห์ออกมาก็พาเรากลับไปหา กลุ่มแฮกเกอร์กลุ่มหนึ่งที่กำลังพยายามสร้างสปายแวร์ขึ้นมาจาก Source Code ที่หลุดออกมา และใช้ฟีเจอร์ VMProtect เพื่อให้สามารถหลีกเลี่ยงการตรวจจับได้ดียิ่งขึ้น

จากข้อมูลที่ได้มาทำให้เราค่อนข้างมั่นใจว่า มีกลุ่มแฮกเกอร์ใหม่ที่นำ Source Code จากกลุ่มแฮกเกอร์ที่โดนแฮก มาดัดแปลงและใช้งาน ณ ตอนนี้เราพบสปายแวร์ของทีมแฮกเกอร์ใหม่ใน 14 ประเทศ แต่เราไม่สามารถบอกประเทศได้

Author: Filip Kafka

Source: https://www.welivesecurity.com/2018/03/09/new-traces-hacking-team-wild/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: