เมื่อวันที่ 27 มิถุนายน 2017 คลื่นการโจมตีระลอกใหม่ซัดฝั่งยูเครน และประเทศอื่นๆ มัลแวร์ตัวนี้ ESET ตรวจจับได้ในชื่อ Diskcoder.C (หรือ ExPetr, PetrWrap, Petya หรือ NotPetya) โปรแกรมเรียกค่าไถ่ตัวนี้เป็นมีลักษณะเหมือนโปรแกรมเรียกค่าไถ่ทั่วไป และเรียกร้องเงินมีค่าเทียบเท่า 300 เหรียญสหรัฐฯเป็นบิทคอยน์

เรื่องราวของอัพเดตอันตราย

ซอฟต์แวร์ที่แฮกเกอร์เลือกเป็นเหยื่อในครั้งนี้ก็คือ ซอฟต์แวร์บัญชีที่เป็นที่นิยมในยูเครน M.E.Doc ซึ่งแฮกเกอร์ใช้ช่องโหว่ภายในโปรแกรมนี้เพื่อเป็นจุดเริ่มต้นของการแพร่กระจายมัลแวร์ Diskcoder.C แต่จนถึงตอนนี้เราก็ยังไม่ทราบว่าแฮกเกอร์ใช้วิธีไหน

ในระหว่างการวิจัยของเรา พวกเราสังเกตเห็นสิ่งที่แฮกเกอร์ลักลอบใส่ในโปรแกรม M.E.Doc ซึ่งแฮกเกอร์จำเป็นต้องใช้โค้ดของโปรแกรม M.E.Doc

สิ่งที่แฮกเกอร์พยายามใส่เข้าไปก็คือไฟล์ ZvitPublicObjects.dll มีขนาด 5MB เขียนโดย .NET Framwork ภายในประกอบด้วยโค้ดของโปรแกรม M.E.Doc รวมถึงไฟล์เปิดโปรแกรม ezvit.exe

ด้วยเหตุนี้ทางเราจึงทำการจรวจสอบประวัติการอัพเดตของโปรแกรม M.E.Doc ในปี 2017 และพบว่าอัพเดต 3 ครั้งล่าสุดมีไฟล์อันตรายนี้อยู่

- 10.01.175-10.01.176, released on April 14th 2017

- 10.01.180-10.01.181, released on May 15th 2017

- 10.01.188-10.01.189, released on June 22nd 2017

มัลแวร์ Win32/Filecoder.AESNI.C เกิดขึ้นหลังจากอัพเดต 10.01.180 – 10.01.181 สามวัน และมัลแวร์ DiskCoder.C เกิดหลังจากอัพเดต 10.01.188 – 10.01.189 ห้าวัน แต่ในช่วงระหว่างอัพเดตตั้งแต่ 24 เมษายน 2017 ถึง 10 พฤษภาคม 2017 ไม่พบไวรัสแต่อย่างใด และ 7 อัพเดตตั้งแต่วันที่ 17 พฤษภาคม 2017 ถึง 21 มิถุนายน 2017 ไม่มีไฟล์อันตรายดังกล่าว

จากการวิเคราะห์เวลาพบว่าไฟล์อันตรายเหล่านี้ถูกรวมอยู่ในวันเดียวหรือวันก่อนหน้าการอัพเดต

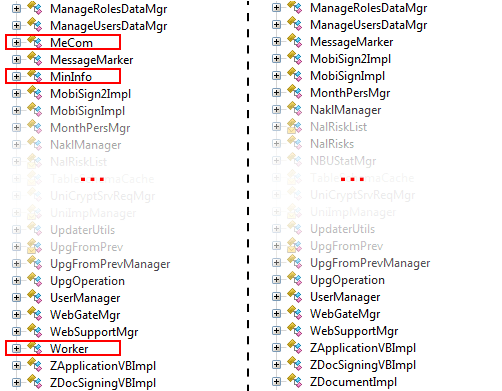

ในรูปภาพด้านล่างแสดงความแตกต่างของเวอร์ชั่นที่มีไฟล์อันตรายและไม่มีไฟล์อันตรายในไฟล์ ZvitPublishedObjects.dll

บทสรุป

จากที่เราทำการวิเคราะห์เราพบว่า แผนการนี้วางแผนเตรียมการและมีการดำเนินการเป็นอย่างดี และเราอาจสรุปได้ว่าแฮกเกอร์ได้โค้ดโปรแกรม M.E.Doc ไปไม่ว่าทางใดก็ทางหนึ่ง และมีเวลาที่จะศึกษาโค้ดการทำงาน เพื่อแอบใส่มัลแวร์ลงไป

แต่คำถามที่ยังไม่มีคนตอบก็คือไฟล์อันตรายตัวนี้ถูกใช้มานานเท่าไหร่? และมัลแวร์ DiskCoder.C หรือ Win32/Filecoder.AESNI.C ใช้ช่องทางนี้หรือไม่? และการโจมตีอื่นๆในยูเครนมีความเกี่ยวข้องข้อมูลเหล่านี้อย่างไร?

Author: ANTON CHEREPANOV

Source: https://www.welivesecurity.com/2017/07/04/analysis-of-telebots-cunning-backdoor/

Translated by: Worapon H.

เมื่อวันที่ 27 มิถุนายน 2017 คลื่นการโจมตีระลอกใหม่ซัดฝั่งยูเครน และประเทศอื่นๆ มัลแวร์ตัวนี้ ESET ตรวจจับได้ในชื่อ Diskcoder.C (หรือ ExPetr, PetrWrap, Petya หรือ NotPetya) โปรแกรมเรียกค่าไถ่ตัวนี้เป็นมีลักษณะเหมือนโปรแกรมเรียกค่าไถ่ทั่วไป และเรียกร้องเงินมีค่าเทียบเท่า 300 เหรียญสหรัฐฯเป็นบิทคอยน์

เรื่องราวของอัพเดตอันตราย

ซอฟต์แวร์ที่แฮกเกอร์เลือกเป็นเหยื่อในครั้งนี้ก็คือ ซอฟต์แวร์บัญชีที่เป็นที่นิยมในยูเครน M.E.Doc ซึ่งแฮกเกอร์ใช้ช่องโหว่ภายในโปรแกรมนี้เพื่อเป็นจุดเริ่มต้นของการแพร่กระจายมัลแวร์ Diskcoder.C แต่จนถึงตอนนี้เราก็ยังไม่ทราบว่าแฮกเกอร์ใช้วิธีไหน

ในระหว่างการวิจัยของเรา พวกเราสังเกตเห็นสิ่งที่แฮกเกอร์ลักลอบใส่ในโปรแกรม M.E.Doc ซึ่งแฮกเกอร์จำเป็นต้องใช้โค้ดของโปรแกรม M.E.Doc

สิ่งที่แฮกเกอร์พยายามใส่เข้าไปก็คือไฟล์ ZvitPublicObjects.dll มีขนาด 5MB เขียนโดย .NET Framwork ภายในประกอบด้วยโค้ดของโปรแกรม M.E.Doc รวมถึงไฟล์เปิดโปรแกรม ezvit.exe

ด้วยเหตุนี้ทางเราจึงทำการจรวจสอบประวัติการอัพเดตของโปรแกรม M.E.Doc ในปี 2017 และพบว่าอัพเดต 3 ครั้งล่าสุดมีไฟล์อันตรายนี้อยู่

มัลแวร์ Win32/Filecoder.AESNI.C เกิดขึ้นหลังจากอัพเดต 10.01.180 – 10.01.181 สามวัน และมัลแวร์ DiskCoder.C เกิดหลังจากอัพเดต 10.01.188 – 10.01.189 ห้าวัน แต่ในช่วงระหว่างอัพเดตตั้งแต่ 24 เมษายน 2017 ถึง 10 พฤษภาคม 2017 ไม่พบไวรัสแต่อย่างใด และ 7 อัพเดตตั้งแต่วันที่ 17 พฤษภาคม 2017 ถึง 21 มิถุนายน 2017 ไม่มีไฟล์อันตรายดังกล่าว

จากการวิเคราะห์เวลาพบว่าไฟล์อันตรายเหล่านี้ถูกรวมอยู่ในวันเดียวหรือวันก่อนหน้าการอัพเดต

ในรูปภาพด้านล่างแสดงความแตกต่างของเวอร์ชั่นที่มีไฟล์อันตรายและไม่มีไฟล์อันตรายในไฟล์ ZvitPublishedObjects.dll

บทสรุป

จากที่เราทำการวิเคราะห์เราพบว่า แผนการนี้วางแผนเตรียมการและมีการดำเนินการเป็นอย่างดี และเราอาจสรุปได้ว่าแฮกเกอร์ได้โค้ดโปรแกรม M.E.Doc ไปไม่ว่าทางใดก็ทางหนึ่ง และมีเวลาที่จะศึกษาโค้ดการทำงาน เพื่อแอบใส่มัลแวร์ลงไป

แต่คำถามที่ยังไม่มีคนตอบก็คือไฟล์อันตรายตัวนี้ถูกใช้มานานเท่าไหร่? และมัลแวร์ DiskCoder.C หรือ Win32/Filecoder.AESNI.C ใช้ช่องทางนี้หรือไม่? และการโจมตีอื่นๆในยูเครนมีความเกี่ยวข้องข้อมูลเหล่านี้อย่างไร?

Author: ANTON CHEREPANOV

Source: https://www.welivesecurity.com/2017/07/04/analysis-of-telebots-cunning-backdoor/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: