ลองคิดดูว่าดีแค่ไหนหากโทรศัพท์หรือแท็บเล็ตของคุณสามารถสื่อสารกับคุณได้ผ่านเสียง จนกระทั่งเสียงนั้นบอกคุณว่าโทรศัพท์ของคุณโดนล็อคเข้าให้แล้ว และถ้าคุณสามารถฟังภาษาจีนได้ มันจะบอกคุณว่าทางเดียวที่จะปลดล็อคโทรศัพท์ของคุณได้คือจ่ายเงิน 40 หยวน หรือประมาณ 200 บาท

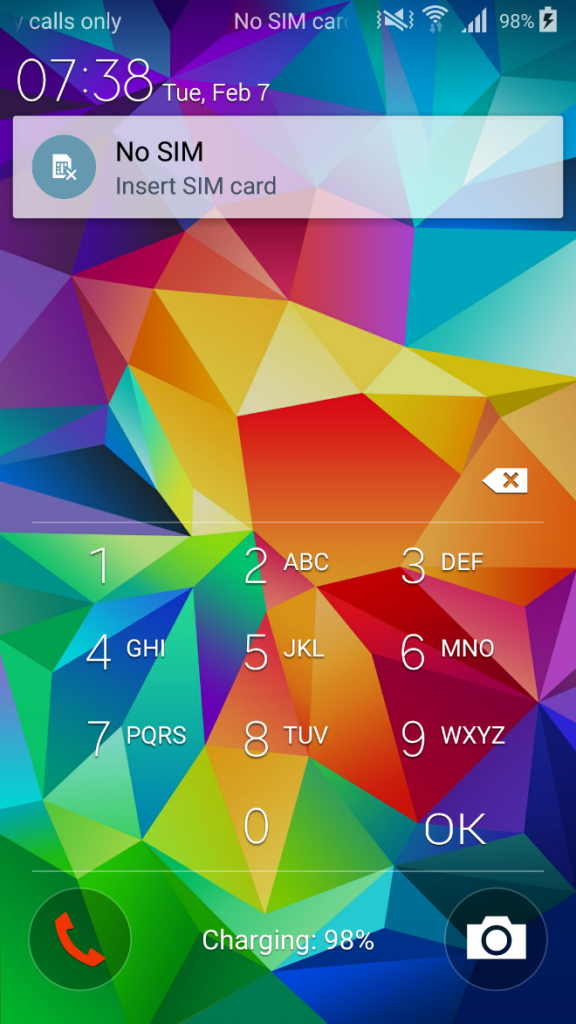

หนึ่งในสมาชิกของครอบครัว Ransomware ชื่อว่า Jisut หรือชื่อที่ ESET ตรวจจับได้ก็คือ Android/Lockscreen.Jisut ได้แสดงความสามารถทางภาษา โดยใช้มัลแวร์ที่ ESET ตรวจจับได้ในชื่อ Android/Lockerpin ที่มีความสามารถในการรีเซ็ตรหัสล็อคหน้าจอและ Pin code

Ransomware พูดได้บนแอนดรอยด์ตัวนี้แพร่กระจายผ่าน Dropper หรือโปรแกรมที่ฝังไวรัสไว้ภายใน กระบวนการเข้ารหัสจะเกิดขึ้นเมื่อผู้ใช้เปิดใช้งานแอปพลิเคชั่น และคลิกปุ่ม “Click for free activation”

ต่อมา ผู้ใช้จะได้รับคำขออนุญาตให้สิทธิ์กับโปรแกรม ทำให้โปรแกรมยากต่อการถอนมากขึ้น และหลังจากนั้นอุปกรณ์ก็จะถูกล็อค แล้วก็จะมีไฟล์เสียงเปิดขึ้นมา พร้อมกับข้อความบอกกระบวนการชำระเงิน

นอกจากเป้าหมายในการเรียกร้องเงินแล้ว Ransomware Jisut ก็ยังมีจุดประสงค์อื่น อย่างเช่น ขโมยข้อมูลชื่อผู้ใช้ และรหัสผ่านของแอปพลิเคชั่น QQ ในอุปกรณ์ของผู้ใช้ โดยการแสดงหน้าจอล็อคอินปลอมของแอปพลิเคชั่น QQ ขึ้นมา เพื่อหลอกให้ผู้ใช้กรอกข้อมูลล็อคอินลงไปก่อนที่จะส่งให้กับแฮกเกอร์

Ransomware รูปแบบล็อคหน้าจอพูดได้นี้เป็นสมาชิกใหม่ของสายพันธุ์ Jisut จากสถิติการตรวจจับของ ESET บอกว่า Ransomware ในเครือของ Jisut นั้นมีจำนวนเพิ่มขึ้นเป็นเท่าตัวเทียบกับเมื่อปี 2015 ถึงทั้งหมดจะไม่ใช่รูปแบบที่เรียกร้องเงินจากผู้ใช้ก็ตาม เพราะมีบางสายพันธุ์ที่ทำการล็อคเพียงอย่างเดียว

สำหรับสายพันธุ์ที่เรียกร้องเงินตอนนี้เพิ่มความสะดวกสบายให้กับผู้เดือดร้อยด้วย QR Code ลิงก์ตรงไปที่หน้าชำระเงินที่แฮกเกอร์เตรียมไว้ให้เลย

ไวรัสในเครือ Jisut สามารถสังเกตได้จากการเปลี่ยนพื้นหลังหน้าจอ และเสียง ซึ่งนอกจากทำให้เราต้องเสียเงินแล้วยังจะทำให้เราเสียอารมณ์อีกด้วย

ไวรัสสายพันธุ์ Jisut มีเป้าหมายส่วนใหญ่ในประเทศจีน และมีการทำงานที่ไม่เกรงกลัวต่อกฎหมาย ในขนาดที่ทิ้งรายชื่อติดต่อกลับไว้ในข้อความ และแอปพลิเคชั่น QQ ซึ่งภายในโปรไฟล์นั้นบอกว่าแฮกเกอร์มีอายุระหว่าง 17 ถึง 22 ปีเท่านั้นเอง

Jisut ปรากฎตัวครั้งแรกในกลางปี 2014 หลังจากนั้นทาง ESET ก็สามารถตรวจจับได้อีกหลากหลายสายพันธุ์ อตกต่างกันตามข้อความ แต่รูปแบบของโค้ดนั้นยังเหมือนกันอยู่

วิธีการจัดการกับ Android/Lockscreen.Jisut

3 วิธีจัดการกับมัลแวร์ตัวนี้ในอุปกรณ์ของคุณ

คุณสามารถทำได้ด้วยโปรแกรม Mobile Device Management และเรียกคืนการอนุญาตแอปพลิเคชั่น ทำให้สามารถถอนการติดตั้งแอปพลิเคชั่นได้ (วิธีนี้จำเป็นต้องมีการติดตั้งโปรแกรมก่อนโดนมัลแวร์)

ถ้าหากอุปกรณ์ของคุณทำการรูท (Root) มาแล้ว คุณสามารถใช้ Andoird Debug Bridge เพื่ออกคำสั่งให้กับสมาร์ทโฟนผ่าน Command-Line ซึ่งวิธีนี้เหมาะกับผู้มีประสบการณ์

วิธีสุดท้าย Factory Data Reset หรือที่เรารู้จักกันในชื่อ คืนการตั้งค่าโรงงาน วิธีนี้ถือเป็นดาบสองคมเพราะคุณจะต้องเสียข้อมูลในเครื่องไป

Author: Lukas Stefanko

Source: http://www.welivesecurity.com/2017/03/01/talking-android-ransomware-extorts-victims/

Translated by: Worapon H.

ลองคิดดูว่าดีแค่ไหนหากโทรศัพท์หรือแท็บเล็ตของคุณสามารถสื่อสารกับคุณได้ผ่านเสียง จนกระทั่งเสียงนั้นบอกคุณว่าโทรศัพท์ของคุณโดนล็อคเข้าให้แล้ว และถ้าคุณสามารถฟังภาษาจีนได้ มันจะบอกคุณว่าทางเดียวที่จะปลดล็อคโทรศัพท์ของคุณได้คือจ่ายเงิน 40 หยวน หรือประมาณ 200 บาท

หนึ่งในสมาชิกของครอบครัว Ransomware ชื่อว่า Jisut หรือชื่อที่ ESET ตรวจจับได้ก็คือ Android/Lockscreen.Jisut ได้แสดงความสามารถทางภาษา โดยใช้มัลแวร์ที่ ESET ตรวจจับได้ในชื่อ Android/Lockerpin ที่มีความสามารถในการรีเซ็ตรหัสล็อคหน้าจอและ Pin code

Ransomware พูดได้บนแอนดรอยด์ตัวนี้แพร่กระจายผ่าน Dropper หรือโปรแกรมที่ฝังไวรัสไว้ภายใน กระบวนการเข้ารหัสจะเกิดขึ้นเมื่อผู้ใช้เปิดใช้งานแอปพลิเคชั่น และคลิกปุ่ม “Click for free activation”

ต่อมา ผู้ใช้จะได้รับคำขออนุญาตให้สิทธิ์กับโปรแกรม ทำให้โปรแกรมยากต่อการถอนมากขึ้น และหลังจากนั้นอุปกรณ์ก็จะถูกล็อค แล้วก็จะมีไฟล์เสียงเปิดขึ้นมา พร้อมกับข้อความบอกกระบวนการชำระเงิน

นอกจากเป้าหมายในการเรียกร้องเงินแล้ว Ransomware Jisut ก็ยังมีจุดประสงค์อื่น อย่างเช่น ขโมยข้อมูลชื่อผู้ใช้ และรหัสผ่านของแอปพลิเคชั่น QQ ในอุปกรณ์ของผู้ใช้ โดยการแสดงหน้าจอล็อคอินปลอมของแอปพลิเคชั่น QQ ขึ้นมา เพื่อหลอกให้ผู้ใช้กรอกข้อมูลล็อคอินลงไปก่อนที่จะส่งให้กับแฮกเกอร์

Ransomware รูปแบบล็อคหน้าจอพูดได้นี้เป็นสมาชิกใหม่ของสายพันธุ์ Jisut จากสถิติการตรวจจับของ ESET บอกว่า Ransomware ในเครือของ Jisut นั้นมีจำนวนเพิ่มขึ้นเป็นเท่าตัวเทียบกับเมื่อปี 2015 ถึงทั้งหมดจะไม่ใช่รูปแบบที่เรียกร้องเงินจากผู้ใช้ก็ตาม เพราะมีบางสายพันธุ์ที่ทำการล็อคเพียงอย่างเดียว

สำหรับสายพันธุ์ที่เรียกร้องเงินตอนนี้เพิ่มความสะดวกสบายให้กับผู้เดือดร้อยด้วย QR Code ลิงก์ตรงไปที่หน้าชำระเงินที่แฮกเกอร์เตรียมไว้ให้เลย

ไวรัสในเครือ Jisut สามารถสังเกตได้จากการเปลี่ยนพื้นหลังหน้าจอ และเสียง ซึ่งนอกจากทำให้เราต้องเสียเงินแล้วยังจะทำให้เราเสียอารมณ์อีกด้วย

ไวรัสสายพันธุ์ Jisut มีเป้าหมายส่วนใหญ่ในประเทศจีน และมีการทำงานที่ไม่เกรงกลัวต่อกฎหมาย ในขนาดที่ทิ้งรายชื่อติดต่อกลับไว้ในข้อความ และแอปพลิเคชั่น QQ ซึ่งภายในโปรไฟล์นั้นบอกว่าแฮกเกอร์มีอายุระหว่าง 17 ถึง 22 ปีเท่านั้นเอง

Jisut ปรากฎตัวครั้งแรกในกลางปี 2014 หลังจากนั้นทาง ESET ก็สามารถตรวจจับได้อีกหลากหลายสายพันธุ์ อตกต่างกันตามข้อความ แต่รูปแบบของโค้ดนั้นยังเหมือนกันอยู่

วิธีการจัดการกับ Android/Lockscreen.Jisut

3 วิธีจัดการกับมัลแวร์ตัวนี้ในอุปกรณ์ของคุณ

คุณสามารถทำได้ด้วยโปรแกรม Mobile Device Management และเรียกคืนการอนุญาตแอปพลิเคชั่น ทำให้สามารถถอนการติดตั้งแอปพลิเคชั่นได้ (วิธีนี้จำเป็นต้องมีการติดตั้งโปรแกรมก่อนโดนมัลแวร์)

ถ้าหากอุปกรณ์ของคุณทำการรูท (Root) มาแล้ว คุณสามารถใช้ Andoird Debug Bridge เพื่ออกคำสั่งให้กับสมาร์ทโฟนผ่าน Command-Line ซึ่งวิธีนี้เหมาะกับผู้มีประสบการณ์

วิธีสุดท้าย Factory Data Reset หรือที่เรารู้จักกันในชื่อ คืนการตั้งค่าโรงงาน วิธีนี้ถือเป็นดาบสองคมเพราะคุณจะต้องเสียข้อมูลในเครื่องไป

Author: Lukas Stefanko

Source: http://www.welivesecurity.com/2017/03/01/talking-android-ransomware-extorts-victims/

Translated by: Worapon H.

แบ่งปันสิ่งนี้: