ขณะนี้เราได้ติดตามการเติบโตและการแพร่กระจายของ Android Ransomware หลังจากที่ได้เห็น Ransomware สายพันธุ์อื่นมาก่อนหน้านี้ เช่น โปรแกรมป้องกันไวรัสปลอมที่มีความสามารถในการล็อคหน้าจออุปกรณ์ (ตัวอย่างเช่น Android Defender ) ปีที่ผ่านมาเราค้นพบ Simplocker เป็น Android Ransomware ตัวแรกที่จะเข้ารหัสไฟล์ของผู้ใช้จริง นักวิจัย ESET ได้ค้นพบมันและเป็นที่รู้จักกันในนามของ Ransomware ล็อคหน้าจอชนิดแพร่กระจายที่ทำการล็อค PIN ของโทรศัพท์ครั้งแรก

ก่อนหน้านี้ใน Android LockScreen โทรจันใช้การล็อคหน้าจอก็ประสบความสำเร็จอย่างต่อเนื่องโดยมักจะนำหน้าต่างเพื่อเรียกค่าไถ่แสดงผลที่หน้าแรก จำกัด ในขณะที่กลไกการป้องกันตัวเองที่แตกต่างกันถูกนำมาใช้เพื่อให้ผู้ใช้อุปกรณ์ล็อค มันก็ไม่ยากเกินไปที่จะได้รับการกำจัดมัลแวร์จึงปลดล็อคอุปกรณ์โดยใช้ Android Debug Bridge (ADB) หรือปิดสิทธิ์ของผู้ดูแลอุปกรณ์และถอนการติดตั้งแอพลิเคชันที่เป็นอันตรายในเซฟโหมด

แต่น่าเสียดายที่นักเขียนมัลแวร์ได้ก้าวหน้าขึ้นในการพัฒนา Android ransom-lockers ถูกตรวจพบโดย ESET เป็น Android / Lockerpin.A ผู้ใช้ไม่มีวิธีที่มีประสิทธิภาพในการเข้าถึงอุปกรณ์ของพวกเขาโดยไม่ต้องใช้สิทธิ์ผู้ดูแลอุปกรณ์ หรือไม่มีโซลูชั่นรูปแบบอื่นของการรักษาความปลอดภัยติดตั้งอยู่ นอกเหนือจากการตั้งโรงงานที่จะลบข้อมูลทั้งหมดของพวกเขา

นอกจากนี้ Ransomware นี้ยังใช้เป็นเทคนิคไม่ดีที่จะได้รับสิทธิ์ของผู้ดูแลอุปกรณ์เพื่อป้องกันไม่ให้ถอนการติดตั้ง เป็นกรณีแรกที่เราได้สังเกตเห็นวิธีนี้ใน Android มัลแวร์

วิเคราะห์

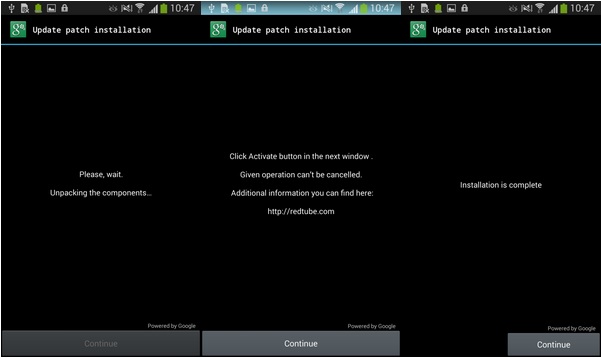

หลังจากติดตั้งสำเร็จมัลแวร์พยายามที่จะได้รับสิทธิ์ของผู้ดูแลอุปกรณ์ เคล็ดลับนี้จะถูกใช้โดยผู้เขียนมัลแวร์ Android มากขึ้นและมากขึ้น จะทำให้มันยากมากที่จะลบการติดเชื้อ เวอร์ชั่นก่อนหน้านี้ของสายพันธุ์ Android/Locker กระทำเช่นนี้ซึ่งเป็นวิธีการเดียวกับ Android โทรจันอื่นๆ มันใช้โอกาสที่ผู้ใช้ให้สิทธิ์ผู้ดูแลอุปกรณ์ด้วยความเต็มใจ

ในรุ่นล่าสุดถึงแม้ว่าโทรจันจะได้รับสิทธิ์ผู้ดูแลอุปกรณ์ ยังคงต้องมีหน้าต่างให้ผู้ใช้เปิดใช้งาน “การติดตั้งแพทช์” เมื่อผู้ที่ตกเป็นเหยื่อคลิกมัลแวร์จะถูกติดตั้งโดยดูเหมือนไม่มีอันตราย และพวกเขายังไม่รู้ว่าได้เปิดให้มัลแวร์ใช้สิทธิ์ของผู้ดูแลอุปกรณ์เรียบร้อยแล้ว

หลังจากคลิกที่ปุ่ม อุปกรณ์ของผู้ใช้จะถูกมัลแวร์ทำงานโดยเบื้องหลัง แอพพลิเคโทรจันที่ได้รับสิทธิ์ของผู้ดูแลอย่างเงียบๆ และตอนนี้สามารถล็อคอุปกรณ์ และทำการตั้งค่า PIN ใหม่สำหรับล็อคหน้าจอ

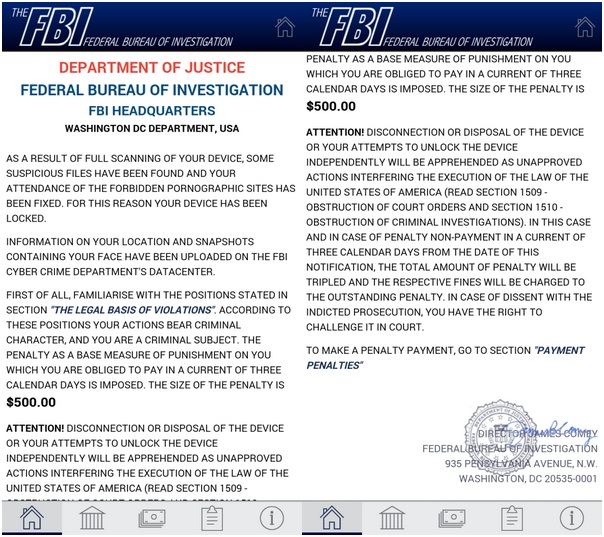

หลังจากนั้นไม่นาน ผู้ใช้จะได้รับแจ้งให้ชำระเงินค่าไถ่ $ US500 ที่ถูกกล่าวหาว่าผู้ใช้ดูและเก็บสื่อลามกที่ต้องห้าม

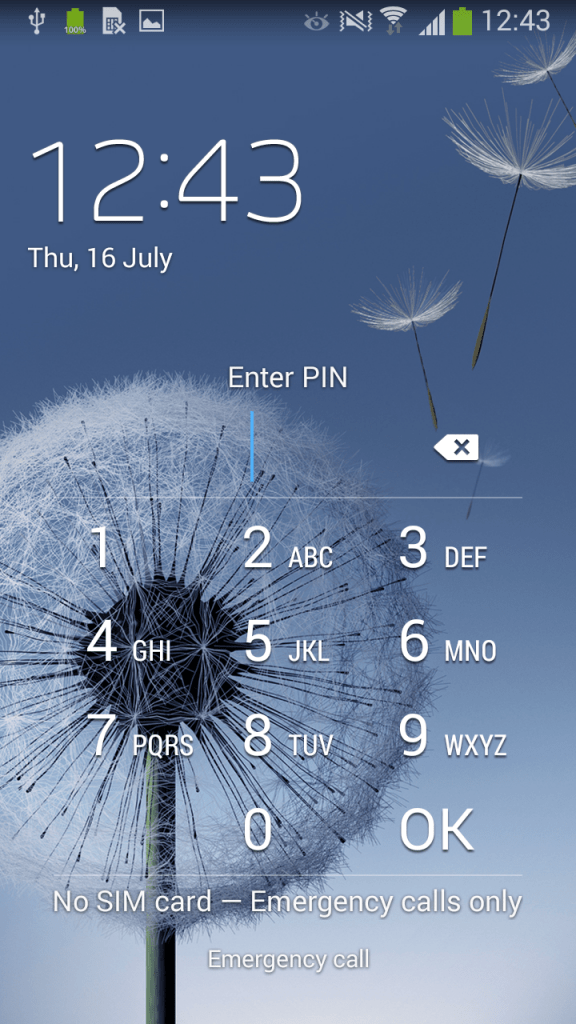

หลังจากการแจ้งเตือนปลอมนี้แสดงบนหน้าจอที่ถูกล็อคในแบบฉบับของ Android lockscreen โทรจัน ผู้ใช้อาจจะถอนการติดตั้ง Android / Lockerpin.A อย่างใดอย่างหนึ่งโดยอาจจะเข้า Safe Mode หรือใช้ Android Debug Bridge (ADB) หลังจากที่มีการตั้งค่ารหัส PIN แต่ทั้งเจ้าของหรือผู้เขียนมัลแวร์สามารถปลดล็อคอุปกรณ์ได้เพราะ PIN ที่สร้างแบบสุ่มจะไม่ถูกส่งไปให้ผู้เขียนมัลแวร์ วิธีการที่จะปลดล็อคคือการตั้งค่าเริ่มต้นจากโรงงาน

อุปกรณ์จะถูกล็อคอย่างถาวรและไม่สามารถที่จะปลดล็อคได้หากไม่ใช้สิทธิ์ผู้ดูแลอุปกรณ์

การป้องกันตัวเองของ Locker

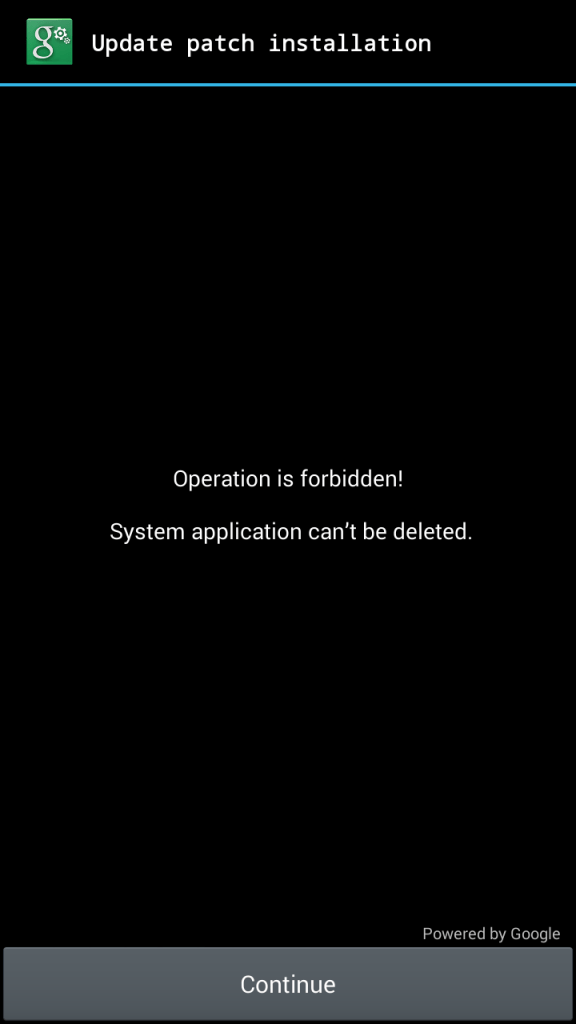

ไม่เพียง แต่ Android/Lockerpin.A ได้รับสิทธิพิเศษของผู้ดูแลระบบอุปกรณ์ มันยังใช้การป้องกันตัวเองเพื่อให้แน่ใจว่ามันยังแฝงอยู่ในอุปกรณ์ของผู้ใช้ เมื่อผู้ใช้พยายามที่จะยกเลิกการใช้งานของผู้ดูแลอุปกรณ์ของมัลแวร์ จะล้มเหลวเพราะโทรจันจะได้ลงทะเบียนฟังก์ชั่นเรียกกลับเพื่อเปิดสิทธิพิเศษเมื่อผู้ใช้พยายามกำจัดมัน

เช่นเดียวกันกับเมื่อผู้ดูแลอุปกรณ์ถูกเปิดใช้งานครั้งแรกโดยโทรจัน หากพยายามกำจัดจะมีหน้าต่างอุปกรณ์ผู้ดูแลอุปกรณ์ซ้อนทับอีกครั้งกับหน้าต่างปลอม ดังแสดงในรูปที่ 4 การคลิกดำเนินการต่อไปได้อย่างมีประสิทธิภาพ

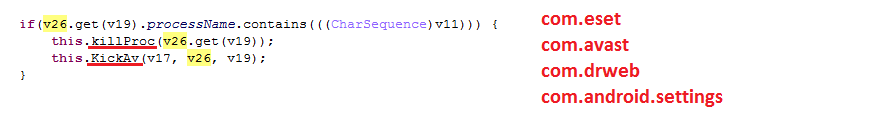

ในฐานะที่ Ransomware มีการป้องกันตนเองพิเศษที่ยังพยายามจะปิดกระบวนการการทำงานของโปรแกรมป้องกันไวรัส เมื่อผู้ใช้พยายามที่จะยกเลิกการใช้สิทธิ์ของผู้ดูแลอุปกรณ์ โทรจันพยายามที่จะป้องกันตัวเองจากโปรแกรมป้องกันไวรัสมือถือ 3 ยี่ห้อ ดังนี้ ESET Mobile Security, Avast และ Dr.Web

สำหรับ com.android.settings เป็นความพยายามที่จะป้องกันไม่ให้ถอนการติดตั้งมาตรฐานผ่านตัวการจัดการแอพลิเคชันใน Android

โชคดีที่เรามีกลไกการป้องกันตัวเอง ในกรณีรี้มัลแวร์จะไม่ประสบความสำเร็จในการปิดหรือยกเลิก ESET Mobile Security

การแพร่กระจายและสถิติของมัลแวร์

โทรจันนี้จะใช้เทคนิควิศวกรรมทางสังคมเพื่อหลอกลวงให้ผู้ใช้คลิกเข้าสู่การติดตั้งนั้น Ransomware นี้อ้างว่าเป็นวิดีโอสำหรับผู้ใหญ่ / วิดีโอหนังลามก ในทุกกรณีที่เราได้สังเกตเห็นการประยุกต์ใช้เรียกตัวเองของ “Porn Droid”

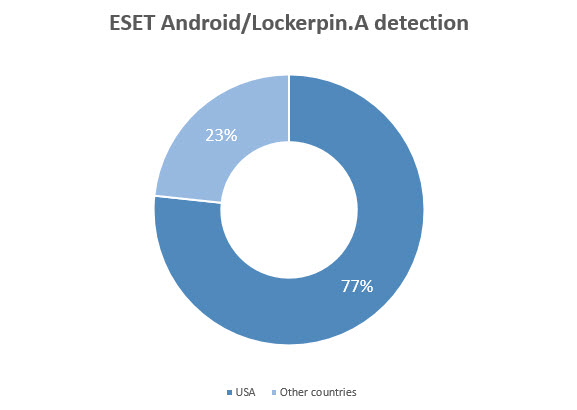

จากสถิติของ ESET LiveGrid® ส่วนใหญ่ของอุปกรณ์ Android ที่มีการติดเชื้อมัลแวร์ในประเทศสหรัฐอเมริกามีส่วนแบ่งร้อยละกว่า 75% นี่คือส่วนหนึ่งของแนวโน้มที่นักเขียนมัลแวร์ Android จะขยับจากส่วนมากที่กำหนดเป้าหมายผู้ใช้รัสเซียและยูเครน ที่จะกำหนดเป้าหมายของผู้ที่ตกเป็นเหยื่อส่วนใหญ่ในอเมริกาที่เนื้อหาที่พวกเขาสามารถทำกำไรได้มากกว่า

การปลดล็อคอุปกรณ์

วิธีเดียวที่จะเอาหน้าจอล็อครหัส PIN โดยไม่ต้องตั้งค่าโรงงาน คือ เมื่ออุปกรณ์ได้ผ่านการรูทหรือมีโซลูชั่น MDM ที่มีความสามารถในล้างการตั้งค่ารหัส PIN หากอุปกรณ์ได้ผ่านการรูทผู้ใช้สามารถเชื่อมต่อกับอุปกรณ์โดย ADB และลบไฟล์ที่ PIN จะถูกเก็บไว้ สำหรับการทำงานอุปกรณ์ที่ต้องมีการแก้จุดบกพร่องที่เปิดใช้งานอย่างอื่นก็เป็นไปไม่ได้ (Settings -> Developer options -> USB Debugging) ผู้ใช้สามารถใช้ชุดของคำสั่งดังต่อไปนี้เพื่อปลดล็อคอุปกรณ์

> adb shell

> su

> rm /data/system/password.key

หลังจากที่ใช้คำสั่งข้างต้นรหัส PIN หรือรหัสผ่านล็อคหน้าจอจะถูกลบออกและผู้ใช้จะสามารถเข้าถึงอุปกรณ์ได้ตามปกติ ในบางกรณีอาจจำเป็นต้องรีบูตอุปกรณ์

บทสรุป

โชคดีที่คุณไม่สามารถดาวน์โหลดโปรแกรมนี้อย่างเป็นทางการจาก Google Play Store โทรจันนี้สามารถแพร่กระจายให้กับผู้ใช้จากตลาดของบุคคลที่สามหรือฟอรั่มเพลงเถื่อน วิธีที่มีประสิทธิภาพมากที่สุดที่จะหลีกเลี่ยงการติดเชื้อและถูกล็อคอุปกรณ์ของคุณ เราขอแนะนำมาตรการป้องกันเชิงรุกให้ผู้ใช้เพื่อให้โปรแกรมป้องกันไวรัสของพวกเขาอัพเดทล่าสุด ESET Mobile Security สามารถตรวจพบภัยคุกคามนี้เป็น Android/Lockerpin.A

0 comments on “Android Ransomware ถูกแพร่กระจายอย่างรวดเร็วในประเทศสหรัฐอเมริกา”